Mange phishing-mails forsøger at være tidspecifikke for at gøre dem ekstra troværdige. Vi så f.eks. en masse phishing-mails prøve at udnytte COVID-19 i starten, da der var stor panik og mange ledte efter informationer rundt på internettet.

Vi har forsøgt at gøre lidt af det samme ved at udvikle en phishing-mail, der bliver sendt omkring oktober-november med en meddelelse om, at det er tid til at bestille sin firma-julegave:

Mailen spiller ind i medarbejdernes forventning om en julegave og deres nysgerrighed om, hvilke ting de kan vælge imellem i år.

Ligesom ved Evakueringsplanen bliver medarbejderen sendt videre til en side, hvor de bliver bedt om loginoplysninger.

Sådan klarede den sig

|

Sendte emails

|

Links klikket

|

Indsendt data

|

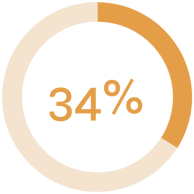

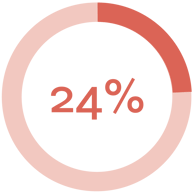

Julegavemailen får altså en højere procentsats til at klikke på linket end evakuerings-mailen. Det er dog interessant, at flere tilsyneladende bliver mistænkelige af landingssiden, da antallet af personer, der forsøger at logge ind, ikke er højere end evakueringsplanen. I sidste ende er det stadig cirka hver fjerde medarbejdere, der kommer til at give sin e-mail og password væk til IT-kriminelle.

Det høje antal af folk, der klikker på linket ved denne mail kan skyldes, at mange forventer en mail vedrørende julegaver, når man nærmer sig juletiden. Derfor har man muligvis paraderne nede, når netop sådan en e-mail lander i ens indbakke.

Denne mail meddeler medarbejderne om, at der er kommet en ny password-politik internt i organisationen. Denne skal medarbejderne læse, så de kan sikre, at deres passwords er stærke nok.

Kampagnen spiller altså på, at organisationen prøver at skabe mere sikkerhed gennem en ny password-politik. Mailen stiller også krav til læseren, da det skal bekræftes, at man har læst mailen. Logoet i bunden bliver udskiftet med den organisation, som vi laver phishing-simulationen til.

Sådan klarede den sig

|

Sendte emails

|

Links klikket

|

Indsendt data

|

Den sidste kampagnes tal ligger sig midt imellem de to andre, når det kommer til antallet af kliks på links. Her har vi dog det mindste procentmæssige antal af personer, der afgiver deres passwords og brugernavne. Dog uden at det afviger meget fra de andre kampagner.

Phishing er en reel trussel

Casen viser, at phishing-truslen er reel. Næsten hver fjerde medarbejder ender med at klikke på et link og indsende private oplysninger, som brugernavn og password, hvis de modtager phishing-mails, a la de tre kampagner, vi har præsenteret jer for her. Det er på trods af, at der er blevet kommunikeret til medarbejdere, at de er en del af phishing-træningen og kan forvente phishing-mails i deres indbakke. Det er klart, at vores domæne er blevet whitelistet af vores kunder, så i virkeligheden vil de fleste phishing-mails ende i et spamfilter. Tallene viser dog, at der ikke skal slippe mange phishing-mails igennem sprækkerne, før man som organisation kan ende i problemer.

Det er derfor vigtigt, at man som organisation taler højt om disse risici og skaber en kultur, hvor medarbejdere også tør komme og sige, hvis de har mistanke om, at de i kampens hede har bidt på krogen og er kommet til at klikke på et link. Det kan ske for hvem som helst i en travl hverdag.

Jeres medarbejdere kan blive jeres vigtigste beredskab. Medarbejdere er den hurtigste vej til at spotte farlige og falske mails, rapportere og kommunikere om farlige mails, samt ofte de første der kan spotte et sikkerhedsbrud, da tvivlen og mistanken ofte vil opstå på et eller andet tidspunkt i forløbet.

Vores træning viser, at desto flere phishing-mails medarbejdere modtager desto bedre bliver de til at gennemskue angreb. Det kan du læse mere om i vores phishing-case, der kan dowloades på denne side. Det viser at træning af medarbejdere virker. Ved løbende at have opmærksomhed på trusler gennem awareness-træning og phishing-træning sikrer man, at medarbejdere er på dupperne, når de modtager en mail.

Vi bliver løbende bedre til at udvikle og træne medarbejdere gennem phishing-simulationer. Vi sender hver måned flere og flere mails og i skrivende stund har vi trænet medarbejdere med over 10.000 phishing-mails. Hvordan ville jeres medarbejdere klare det?

People also asked

Hvad er en phishing email?

En phishing-e-mail er en form for e-mail, der er designet til at narre modtageren til at udlevere personlige oplysninger, som f.eks. adgangskoder eller bankoplysninger. Phishing-e-mails ser ofte ud som om, de kommer fra betroede kilder, men de er faktisk sendt af svindlere og udgør en alvorlig trussel mod cybersikkerhed og IT-sikkerhed. IT-kriminelle kan endda indhente information fra sociale medier til at tilpasse deres falske mails til modtageren.

Hvad skal jeg gøre hvis jeg modtager en phishing email?

Hvis du modtager en phishing-email, skal du undlade at klikke på links eller downloade vedhæftede filer. Slet e-mailen og rapportér den til din IT-afdeling eller den pågældende tjeneste, der udgives af e-mailen. Hvis du har givet private eller fortrolige oplysninger, skal du overvåge dine bankkonti og kreditkort for uautoriserede aktiviteter og ændre dine adgangskoder.

Hvad er phishing-simulationer?

Phishing-simulationer er, når virksomheder selv sender ”phishings e-mails” til deres medarbejdere for at træne dem i at spotte og håndtere phishing e-mails. Målet er at skabe awareness omkring phishing-mails. Ofte laves phishing-simulationer i samspil med awareness-træning, hvor medarbejdere lærer om risikoen ved phishing-mails.

Hvorfor bruge phishing-simulationer?

Phishing-simulationer hjælper medarbejdere med at kunne spotte rigtige phishing-mails i fremtiden. Derudover giver det også mulighed for at træne, hvordan man skal håndtere phishing-mails internt, når de først er spottet.