De Største GDPR-Bøder fra 2024 og tidligere år - Og Hvordan Man Undgår Dem

Hvordan vurderes størrelsen på en GDPR-bøde? Hvad var de største bøder sidste år? Hvorfor får virksomheder bøder? Og hvordan kan man undgå at få de samme bøder? Alt det forsøger vi at svare på i dette blogpost. Derfor er blogpostet også rimelig langt, så hvis du f.eks. kun er interesseret i, hvordan man kan undgå bøder, så kan det være en fordel at klikke i indholdsfortegnelsen og komme hurtigere til pointen.

Indholdsfortegnelse

- Regler for GDPR-bøder

- GDPR-bøder kommer i to niveauer

- Sådan håndhæves GDPR-overtrædelser

- De største GDPR-bøder fra 2024

- De største GDPR-bøder fra 2023

- De største GDPR-bøder fra 2022

- De største GDPR-bøder fra 2021

- De største GDPR-bøder fra 2020

- Trends fra 2024

- Forventninger til håndhævelse i 2025

- Sådan undgår du at modtage en GDPR-bøde

- Spotlight: Underretninger om brud på datasikkerhed pr. dag

- Hvad betyder dette for en gennemsnitlig virksomhed?

Regler for GDPR-bøder

Bøder for GDPR-overtrædelser varetages af hvert lands tilsynsmyndighed. Her i Danmark er det altså Datatilsynet, der indstiller bøder. Datatilsynet er ansvarlig for at undersøge, at GDPR lovgivningen overholdes i Danmark, og kan derfor give bøder til virksomheder for ikke at overholde GDPR. Alle tilsynsmyndigheder håndhæver GDPR, men der er en vis variation i, hvordan forskellige tilsynsmyndigheder prioriterer overtrædelser.

De agerer ud fra det samme sæt regler, men deres fokus på hvilke typer overtrædelser de kigger efter varierer. Reglerne siger at mindre alvorlige overtrædelser kan koste en virksomhed op til €10 mio. eller 2% af dens årlige omsætning, og at alvorligere overtrædelser kan koste helt op til €20 mio. eller 4% af dens årlige omsætning. Det er altså overtrædelsens karakter der bestemmer bødens størrelse.

Fortolkningerne varierer fra tilsynsmyndighed til tilsynsmyndighed

Selvom de er bundet af de samme GDPR principper, håndhæver tilsynsmyndighederne dem ikke altid på samme måde. Derfor er det vigtigt, at du holder øje med, hvilke ting din tilsynsmyndighed oftest tildeler bøder for. For eksempel, de GDPR-brud der oftest er bliver tildelt bøder, og hvilke typer af virksomheder som bliver straffet. Hver tilsynsmyndighed har et begrænset antal ressourcer til at undersøge overholdelsen af GDPR og udstedelse af bøder. Nogle tilsynsmyndigheder bruger disse ressourcer til at udarbejde store sager mod store virksomheder, hvilket resulterer i færre, men større bøder. Andre tilsynsmyndigheder prioriterer måske efterforskning af overtrædelser i mindre skala, hvilket resulterer i flere bøder på mindre beløb, der normalt er rettet mod mindre virksomheder.

For eksempel kommer tilsynsmyndighederne i England, Irland og Luxembourg i nyhederne ved at udstede store og højt profilerede bøder. I den anden boldgade pålægger myndighederne i Italien og Spanien et større antal bøder, men for mindre beløb. Et godt udgangspunkt er at se på, hvordan netop din tilsynsmyndighed agerer.

Størrelsen på din virksomhed har stor betydning

Alle organisationer er forpligtet til at overholde GDPR, men størrelsen af bøden for GDPR-overtrædelser varierer alt efter virksomhedens størrelse. Da formuleringerne i GDPR kun opstiller maksimale bødebeløb for alvorlige og mindre alvorlige overtrædelser, giver det en stor fleksibilitet i udmålingen af bødebeløb. Udover grovheden af overtrædelsen vil tilsynsmyndigheden se på en virksomheds størrelse og globale omsætning, når der skal træffes en afgørelse om straffen for en overtrædelse.

På grund af fleksibiliteten i bødebeløb kan mange virksomheder at forhandle sig frem til reducering af bødebeløb i 2020. Fleksibiliteten hjælper også med at sikre, at en mindre overtrædelse ikke konkursdømmer en virksomhed - men du bør stadig undgå bøder, eftersom en virksomheds overtrædelseshistorik kan påvirke nye bøders størrelse. Vi har en guide til, hvordan du kan sikre at din organisation er GDPR compliant.

GDPR-bøder kommer i to niveauer

Hvordan fastsættes bøderne så? Her vil vi dække de juridiske retningslinjer, som tilsynsmyndighederne bruger, når de evaluerer GDPR-overtrædelser og udsteder bøder.

Den vigtigste retningslinje er, at alle GDPR-overtrædelser evalueres og bødepålægges i to forskellige kategorier, afhængigt af sagens alvor. De mere alvorlige overtrædelser medfører selvfølgelig en højere straf. Bøder for mindre alvorlige overtrædelser er begrænset til €10 mio. eller 2% af omsætningen, mens bøder for mere alvorlige og grove overtrædelser ikke kan overstige €20 mio. eller 4% af årlig omsætning.

Lad os komme yderligere ind på disse kategorier med lidt flere oplysninger om de typer af overtrædelser, der er forbundet med hvert niveau.

Mindre alvorlige overtrædelser: Op til €10 mio. eller 2% af den globale årlige omsætning i det forrige år – det højeste beløb af de to gælder

Overtrædelser som anses for værende mindre alvorlige af GDPR, er primært relateret til databehandling og behandlingsgrundlag. Overtrædelser der falder ind under disse kategorier omfatter:

-

Børns samtykke

-

Behandling der ikke kræver identifikatio

-

Databehandlere og -ansvarliges forpligtelser

-

Overvågningsorganernes (Paragraf 41) og certificeringsorganernes (Paragraf 42-43) ansvar for at føre gennemsigtige og upartiske evalueringsprocesser

For eksempel udstedte den ungarske databeskyttelsesmyndighed i 2020 en bøde på €55.000 til et rejsebureau (Robinson-Tours) for ikke at have anvendt passende foranstaltninger til at sikre beskyttelse af data. Manglen på passende beskyttelsesforanstaltninger resulterede i, at deres registrerede emners personlige data lå frit tilgængeligt i flere måneder på internettet. Robinson-Tours' databehandler var delvist skyld i eksponeringen af personlige oplysninger, og de modtog også en bøde, dog i form af et mindre beløb. Denne sag er et eksempel på, hvorfor det er vigtigt for dataansvarlige at sikre, at deres databehandlere har tilstrækkelige sikkerhedsforanstaltninger på plads.

Alvorlige overtrædelser: Op til €20 mio. eller 4% af den globale årlige omsætning i det forrige år – det højeste beløb af de to gælder

Det der adskiller disse overtrædelser fra de mindre alvorlige er, at disse er et resultat af handlinger, der går imod retten til privatlivets fred, som er det centrale omdrejningspunkt for GDPR. Overtrædelser der kan resultere i disse højere bøder, er relateret til:

-

GDPR's grundlæggende behandlingsprincipper – behandling af persondata, lovlighed og særlige kategorier af persondata (Paragraf 5, og 9)

-

Betingelser for samtykke (Paragraf 7)

-

Dataregistrerede personers rettigheder (Paragraf 12-22), for eksempel:

-

Overførsel af data til en international organisation eller en modtager i et tredjeland (Paragraf 44-49)

-

Overtrædelse af de individuelle medlemsstaters databeskyttelseslovgivning

-

Manglende overholdelse af påbud fra en tilsynsmyndighed

Foreksempel er en overtrædelse, der falder ind under den mere alvorlige kategori, WhatsApps manglende gennemsigtighed i databehandling. WhatsApp fik i 2021 en bøde på €225 millioner for at gøre deres håndtering af brugerdata uklar og svær at forstå. Da denne overtrædelse går imod et af de syv principper i GDPR, kategoriseres den som et alvorligt brud og resulterede i en massiv bøde.

Kriterier der afgør bøden for GDPR-brud

Som tidligere nævnt tillader GDPR en del fleksibilitet i bødeudmåling, ved kun at opstille de maksimale bødebeløb, der kan udstedes. Når tilsynsmyndighederne har fastslået, hvilket niveau overtrædelsen hører under, skal de beslutte hvor stor bøden skal være. Bøden kan dog være et sted mellem €0-10 mio. eller €0-20 mio. (eller mellem 0% og 4% af en virksomheds årlige omsætning). Så hvordan afgør myndighederne, hvor stor en bøde skal være?

For at vejlede tilsynsmyndigheder, indeholder GDPR følgende kriterier der bør overvejes ved fastsættelsen af den straf, en organisation skal modtage for en GDPR-overtrædelse:

-

Alvorlighed og sagens natur: Hvad skete der og hvordan? Hvor mange mennesker blev påvirket, og hvor stor skade har de lidt? Hvor lang tid tog det at løse?

-

Hensigt: Var det forsætligt eller et resultat af uagtsomhed?

-

Afbødning: Virksomhedens forsøg på at afbøde de skader, som er blevet påført de registrerede dataemner

-

Forebyggende foranstaltninger: Sikkerhedsforanstaltninger, som virksomheden havde på plads

-

Historik: Tidligere overtrædelser af GDPR og Databeskyttelsesdirektivet

-

Samarbejde: Graden af samarbejde med tilsynsmyndigheden i at identificere og råde bod på overtrædelsen

-

Datakategori: Type af persondata der blev påvirket

-

Underretning: Underrettede virksomheden proaktivt tilsynsmyndighederne om overtrædelsen?

-

Certificering: Var virksomheden certificeret eller overholdt den adfærdskodekser?

-

Skærpende/formildende faktorer: Yderligere forhold, der opstod som følge af overtrædelsen – for eksempel hvis virksomheden opnåede økonomiske gevinster ved overtrædelsen

Hvis en organisation har flere GDPR-relaterede overtrædelser, vil virksomheden blive straffet for de mest alvorlige af disse. Men hvis overtrædelserne ikke er relateret til den samme behandlingsaktivitet, kan de blive idømt separate bøder.

Ved vurderingen af disse kriterier vil tilsynsmyndigheden være tilbøjelige til at udstede en større bøde, hvis virksomheden viser dårlige resultater i flere af kategorierne. Hvis virksomheden derimod har gjort en indsats for at overholde GDPR, vil en mindre bøde være mere tilbøjelig. Det vigtigste er altså, at man kan vise, at man har taget en aktiv beslutning og gjort en indsats.

Ved at se på IBM’s rapport om de faktiske omkostninger ved et brud i 2024, er det muligt at estimere omkostninger ved et databrud.

Andre overvejelser om økonomiske sanktioner i forbindelse med GDPR

Som du har læst indtil videre, er der mange ting som påvirker, hvor store GDPR-bøderne er. Her er der nogle andre ting du kan overveje.

De dataansvarlige er ansvarlige for at sikre, at deres databehandlere opfylder alle krav

Det er vigtigt at bemærke, at dataansvarlige er ansvarlige for de databehandlere, de bruger. Du bør altid arbejde med databehandlere, der har stærke sikkerhedsforanstaltninger og overholder GDPR, da dataansvarlige kan straffes for overtrædelser forårsaget af deres behandlere. Du bør altså kontrollerer om dine databehandlere overholder reglerne.

Dataregistrerede personer kan anmode om erstatning

Ud over de administrative bøder, der kan opkræves, giver GDPR dataregistrerede personer mulighed for at søge erstatning fra organisationer, når de har oplevet skade som følge af organisationens GDPR-overtrædelse. Dette betyder at de økonomiske konsekvenser af en GDPR-overtrædelse for en virksomhed i nogle tilfælde kan være større end den pålagte bøde, hvis de dataregistrerede personer også anmoder om erstatning. Erstatningsanmodninger fra mange dataregistrerede personer kan øge den ressourcemæssige og økonomiske byrde af GDPR-overtrædelser, da det tager tid at gennemgå og eventuelt appellere erstatningsanmodningerne.

Sådan håndhæves GDPR-overtrædelser

Nu hvor vi har gennemgået alle reglerne omkring, hvordan bøder for GDPR-overtrædelser udstedes, så vil vi nu dække håndhævelsen af disse bøder i praksis. Vi starter med et overblik over de største GDPR-bøder, der er blevet udstedt i løbet af de sidste tre år, og hvordan de kunne have været undgået. Derefter gennemgår vi tendenser for GDPR-bøder, og hvad det betyder for en gennemsnitlig virksomhed.

De største GDPR-bøder i 2024

Lad os se på de største GDPR-bøder fra sidste år. Bagefter dykker vi også ned i 2020-2023.

I 2024 var bøderne lidt mindre end i 2023. Vi så dog stadig en ny runde med massive GDPR-bøder, hvor store teknologivirksomheder fortsat var de primære mål. Et stigende antal bøder ramte også finansielle tjenester, energileverandører og sundhedsvirksomheder, hvilket signalerer et bredere håndhævelsesområde. Nedenfor skitserer vi de største GDPR-bøder i 2024 og de vigtigste tendenser, der har formet årets håndhævelsesforanstaltninger.

| 1. Plads- LinkedIn | |

| Tilsynsmyndighed | Den Irske Databeskyttelseskommission (DPC) |

| Bøde (Straf) | €310 millioner |

| Reason | Ulovlig adfærdssporing og målrettet reklamepraksis. |

| Hvordan bøden kunne have været undgået | De skulle have sørget for at få fyldestgørende samtykke, så brugere vidste, hvad de sagde ja til ift., målrettet annoncering. |

| 2. Plads - En kendt samkørsels-app |

|

| Tilsynsmyndighed | Den hollandske databeskyttelseskommision |

| Bøde (Straf) | €290 millioner |

| Reason | Ulovlig overførsel af data til tredje lande. |

| Hvordan bøden kunne have været undgået | Gode gamle Schrems. Man skal være ekstremt opmærksom på at sende data til tredjelande og sikre sig, at man har lov til det. Det har man ofte ikke. Opbevar dine data i EU, hvis du vil være sikker. |

| 3. Plads - Meta | |

| Tilsynsmyndighed | Den Irske Databeskyttelseskommission (DPC) |

| Bøde (Straf) | €251 millioner |

| Reason | Et databrud, hvor omkring 3 millioner EU-borgere var involveret. Bruddet indeholdt persondata og skyldtes sårbarheder i Metas sikkerhed. |

| Hvordan bøden kunne have været undgået | Vi ved ikke præcist, hvad der er sket, så vi har svært ved at komme med en løsning,men prioriter jeres sikkerhed. |

De største GDPR-bøder i 2023

Den største GDPR-bøde i 2023 var endnu engang til Meta. De fik den for at overføre data fra EEA til USA uden at kunne garantere beskyttelse af data. Bøden følger Schrems II afgørelsen.

Den anden største bøde gik også til Meta, men den tredje største gik til en ny spiller. Den fik TikTok for ikke at behandle børns data korrekt. Aldersverifikationen fungerede ikke korrekt og videoer og kommentarer blev automatisk posted og var sat til som default. Hvilket går imod GDPR's retningslinjer, når det omhandler børn.

Alle 3 bøder blev givet af den Irske databeskyttelseskommision.

| 1. Plads- Meta | |

| Tilsynsmyndighed | Den Irske Databeskyttelseskommission (DPC) |

| Bøde (Straf) | €1,2 milliarder |

| Reason | Ulovlig overførsel af data fra EU til USA |

| Hvordan bøden kunne have været undgået | Hold din data på europæiske servere. |

| 2. Plads - Meta |

|

| Tilsynsmyndighed | Den Irske Databeskyttelseskommission (DPC) |

| Bøde (Straf) | €390 millioner |

| Reason | Et databrud + forkert brug af informeret samtykke for at køre adfærdsbaserede annoncer. |

| Hvordan bøden kunne have været undgået | Beskyt jeres systemer or processer for databrud + vær sikker på at samtykke er gældende til jeres brug |

| 3. Plads - TikTok | |

| Tilsynsmyndighed | Den Irske Databeskyttelseskommission (DPC). |

| Bøde (Straf) | €345 millioner |

| Reason | TikTok behandlede børns persondata på ulovlig vis. De beskyttede ikke børnenes interesse og havde default settings sat til, som f.eks. kommentarfelter, som ikke bør være default på børnekonti. |

| Hvordan bøden kunne have været undgået | Følg GDPR-reglerne for brug af børns persondata. |

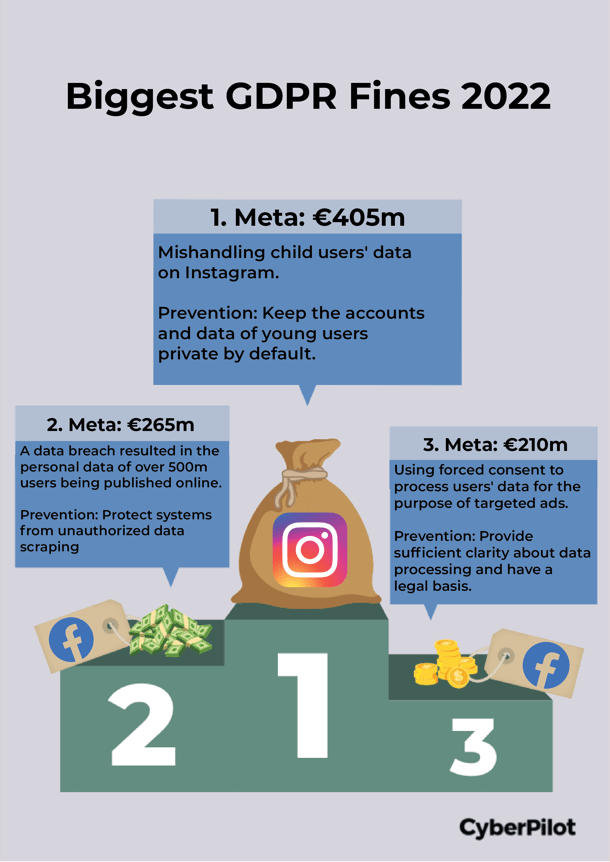

De største GDPR-bøder fra 2022

De største GDPR bøder fra 2022 viser os at Irish Data Protection Commission har været rundhåndet, når de har givet bøder ud. De tre største GDPR bøder var givet af the Irish data protection authority og de var alle målrettet en virksomhed – Meta. Metas bøder på GDPR brud lød på mere end €880 millioner I 2022 inden for Facebook og Instagram. Så det GDPR bøderne fra 2022 fortæller os, er at store virksomheder som Meta er brugt som et eksempel for andre virksomheder, der behandler personlig data.

| 1. plads - Meta | |

| Tilsynsmyndighed | Den Irske Databeskyttelseskommission (DPC). |

| Bøde (Straf) | €405 millioner |

| Årsag | Meta var straffet med bøde for at håndterer børns brugerdata på Instagram forkert. |

| Hvordan bøden kunne have været undgået | De kunne have holdt konti og data af unge bruger private by default. |

| 2. plads - Meta |

|

| Tilsynsmyndighed | Den Irske Databeskyttelseskommission (DPC). |

| Bøde (Straf) | $265 millioner |

| Årsag | Data bruddet resulterede I at over 500 millioner af Facebook brugeres data blev offentliggjort. |

| Hvordan overtrædelsen og bøden kunne have været undgået |

Beskyt systemer fra uautoriseret dataskrabning. |

| 3. plads - Meta | |

| Tilsynsmyndighed | Den Irske Databeskyttelseskommission (DPC). |

| Bøde (Straf) |

€210 millioner |

| Årsag |

Meta brugte tvunget samtykke til at opnå Facebook-brugeres godkendelse til at bruge deres data til målrettede annoncer. Den 4. højeste bøde (€180 millioner) blev også givet til Meta for den samme GDPR-overtrædelse på Instagram. |

| Hvordan overtrædelsen og bøden kunne have været undgået |

Giv tilstrækkelig klarhed om databehandling for adfærdsannoncer og have et juridisk grundlag. |

De største GDPR-bøder fra 2021

Den største GDPR-bøde til dato blev udstedt i 2021 af Luxembourgs nationale kommission for databeskyttelse, der idømte den amerikanske onlineforhandler Amazon en bøde på €746 millioner.

| 1. plads - Amazon | |

| Tilsynsmyndighed | Luxembourgs databeskyttelsestilsyn (CNPD). |

| Bøde (Straf) | €746 millioner |

| Årsag | Amazon blev idømt en bøde for manglende efterlevelse af cookie samtykke. |

| Hvordan overtrædelsen og bøden kunne have været undgået | Tving ikke brugere til at acceptere cookies eller gøre det vanskeligt at fravælge dem. |

| 2. plads - Whatsapp Irland |

|

| Tilsynsmyndighed | Den Irske Databeskyttelseskommission (DPC). |

| Bøde (Straf) | €225 millioner |

| Årsag | WhatsApp Ireland Limited blev idømt en bøde for ikke at overholde gennemsigtighedskravene. WhatsApp har appelleret bøden. |

| Hvordan overtrædelsen og bøden kunne have været undgået |

Opgiv privatlivsinformationer i et format, der er let at tilgå og på det rigtige sprog. Forklar hvad dine legitime interesser er for hver databehandling. |

| 3. plads - Notebooksbilliger.de (NBB) | |

| Tilsynsmyndighed | Statskommissær for databeskyttelse i Niedersachsen. |

| Bøde (Straf) |

€10,4 millioner |

| Årsag |

En tysk elektronikforhandler, notebooksbilliger.de (NBB), fik en bøde for sin brug af videoovervågning til at holde øje med medarbejdere og kunder. |

| Hvordan overtrædelsen og bøden kunne have været undgået |

Hvis du bruger videoovervågning, skal du sørge for at bruge det af en legitim grund og i et proportionelt omfang til et bestemt problem. |

De største GDPR-bøder fra 2020

Før 2021 var den største GDPR-bøde til dato, Frankrigs bøde på €50 millioner udstedt til Google.

| 1. plads - Google LLC | |

| Tilsynsmyndighed | Frankrigs databeskyttelsesmyndighed (CNIL) |

| Bøde (Straf) | €50 millioner |

| Årsag | Google LLC fik en bøde for ikke i tilstrækkelig grad at forklare, hvordan de behandler data, og for ikke at have juridisk grundlag til at behandle data vedrørende personlig annoncering. |

| Hvordan overtrædelsen og bøden kunne have været undgået | Opgiv tilstrækkelige oplysninger i din samtykkepolitik og giv brugerne tilstrækkelig kontrol over, hvordan deres data behandles. |

| 2. plads - H&M |

|

| Tilsynsmyndighed | Hamborgs databeskyttelsestilsynsmyndighed. |

| Bøde (Straf) | €35,26 millioner |

| Årsag | En global detailforretning, H&M, fik en bøde for ikke at have tilstrækkelig juridisk støtte til behandling persondata . |

| Hvordan overtrædelsen og bøden kunne have været undgået |

Udøv dataminimering. Behandel ikke personoplysninger, medmindre du har brug for det, især følsomme data om sundhed eller religiøse overbevisninger. Hvis du indsamler disse oplysninger, skal du have en streng adgangskontrol og brugsregler. |

| 3. plads - Telecom | |

| Tilsynsmyndighed | Italiens databeskyttelsestilsynsmyndighed (Garante) |

| Bøde (Straf) |

€27,8 millioner |

| Årsag |

Den italienske teleoperatør Telecom Italia, fik en bøde for ikke i tilstrækkelig grad at forklare, hvordan de behandler data, og for ikke at have juridisk grundlag til at behandle data, mm. |

| Hvordan overtrædelsen og bøden kunne have været undgået |

Administrer omhyggeligt lister over dataregistrerede personer. Opret og overhold til- og fravalg til markedsføring. |

2024 -Trends i bøderne fra året

Nu gennemgår vi, hvad vi kan lære af sidste års GDPR-bøder.

I 2024 fortsatte tendensen med stigende bøder for overtrædelser af GDPR. Ifølge DLA Pipers undersøgelse er der et par almindelige årsager til GDPR-bøder i 2024. Disse årsager kan være en prioritet for dig, hvis du vil sikre dig, at du er på den sikre side fremover:

- Ulovlig databehandling og manglende samtykke

- Mange bøder var rettet mod virksomheder, der behandlede persondata uden gyldigt samtykke eller brugte utilstrækkelige retsgrundlag.

- Eksempel: LinkedIns bøde på 310 mio. euro for adfærdsbaseret sporing og målrettet annoncering uden gyldigt brugersamtykke.

- Utilstrækkelige sikkerhedsforanstaltninger og databrud

- Flere virksomheder har fået bøder for ikke at have implementeret tilstrækkelige sikkerhedsforanstaltninger, hvilket har ført til databrud.

- Eksempel: Metas bøde på 251 mio. euro i forbindelse med et Facebook-brud, der påvirkede 3 millioner EU-brugere.

- Ulovlige dataoverførsler til tredjelande

- Virksomheder blev straffet for at overføre persondata til lande uden for EU uden passende sikkerhedsforanstaltninger.

- Eksempel: En stor ride-hailing-apps bøde på 290 mio. euro fra den hollandske databeskyttelsesmyndighed for ukorrekte dataoverførsler til USA.

- Manglende beskyttelse af dataintegritet & Overtrædelser af gennemsigtighed

- Mange bøder var knyttet til overtrædelser af GDPR's gennemsigtighedsprincip (artikel 5, stk. 1, litra a).

- Eksempel: Clearview AI's bøde på 30,5 mio. euro for ulovlig indsamling af biometriske data.

- Mangel på ordentlig ledelse og tilsyn

- Dårlige ledelsesstrukturer bidrog til flere håndhævelsesaktioner.

- Et eksempel: Det hollandske datatilsyn overvejer at holde Clearview AI's direktører personligt ansvarlige - potentielt et skift i retning af ledelsesansvar for GDPR-overtrædelser.

Forventninger til håndhævelse i 2025

I deres rapport om GDPR-bøder og databrud i 2024 forudser DLA Piper, hvilke GDPR-overtrædelser der vil blive prioriteret til håndhævelse i 2025.

Her er, hvad DLA Piper forventer at se i 2025:

- Lovligheden af »samtykke eller betaling«-modeller: Store onlineplatforme som Meta og Google bliver løbende undersøgt for, om de kan kræve, at brugerne betaler for en reklamefri oplevelse.

- Flere undersøgelser af AI-databehandling: Myndighederne vil fortsætte med at vurdere, om AI-drevne værktøjer overholder GDPR.

- Personligt ansvar for virksomhedsledere: Hvis det hollandske datatilsyn får held til at holde Clearview AI's ledelse personligt ansvarlig, kan vi komme til at se lignende sager mod ledere i andre brancher.

- Fortsat håndhævelse af love om dataoverførsel: Virksomheder, der overfører persondata til lande uden for EU, vil fortsat være i myndighedernes søgelys.

Sådan undgår du at modtage en GDPR-bøde

De mest almindelige bødeformer viser, at barren ikke er sat vildt højt. Det bør derfor være muligt at undgå disse bøder med meget simple tiltag. Det vigtigste er, at I kommer igang med GDPR-arbejdet og laver aktive tiltag baseret på f.eks. risikovurderinger.

I bør sikre, at I har behandlingsgrundlag for det data I behandler, at I får det slettet, når I er færdige med det og kommunikerer tydeligt til jeres brugere, hvad I behandler og hvorfor. Det er altså relativt simple tiltag, der kan holde jer ude af søgelyset.

Derudover viser bøder, at man skal have "passende sikkerhedsforanstaltninger", men hvad betyder det? Det er svært at svare på. Her er det bedste bud at følge med i de bøder, der bliver givet og årsagen til hvorfor de bliver givet. Hvis I har styr på de ting, som giver bøder i dag, så bør I kunne sove trygt om natten.

Beskyt din organisation mod brud på datasikkerhed

Som nævnt er forebyggelse af brud på datasikkerheden en nem måde at undgå GDPR-bøder på. Brud på datasikkerheden skyldes oftest menneskelige fejl – for eksempel når en medarbejder ved et uheld klikker på en ondsindet e-mail. Derfor er en af de bedste strategier til at forhindre brud på datasikkerheden i din organisation, at træne dit team. Og da træning er et krav for overholdelse af GDPR, er træning en win-win. Du kan styrke din træningsindsats ved at introducere forskellige former for træning, såsom phishing-tests, og ved at fokusere på at skabe en stærk IT-sikkerhedskultur i din virksomhed.

Underretninger om brud på datasikkerhed pr. dag - Danmark er bland de øverste listen

En måde at forudsige GDPR-bøder for det kommende år på er at se på antallet af anmeldelser af brud på datasikkerheden, som tilsynsmyndighederne modtager dagligt.

Her kan du se en tabel, der viser antallet af anmeldelser af brud på datasikkerheden pr. indbygger, som tilsynsmyndighederne i nogle få lande modtager. For at lette sammenligningen vises anmeldelserne af brud pr. 100.000 mennesker.

Tallene er faldet en smule de sidste par år. Måske er fokus på GDPR ikke så stort, som det var, da den lige var trådt i kraft.

Det er også værd at bemærke, at mange anmeldelser ikke er lig med mange bøder. Danmark har ligget i top 5 to år i træk, når det gælder anmeldelser af brud på persondatasikkerheden, men de har ikke udstedt mange bøder.

|

Land |

Anmeldelser om brud pr. 100.000 indbyggere i 2023 |

|

Holland |

188,33 |

|

Lichtenstein |

144,98 |

|

Finland |

137,18 |

|

Danmark |

119,95 |

|

Irland |

109,49 |

|

Norge |

67,69 |

|

Luxembourg |

65,43 |

Hvad betyder dette for en gennemsnitlig virksomhed?

Selvom de største bøder for GDPR-brud er dem, som kommer i nyhederne, bliver små og mellemstore virksomheder også stillet til ansvar for GDPR. Mens det er usandsynligt, at en mindre virksomhed modtager en massiv bøde, vil enhver bøde uden tvivl påvirke en virksomheds økonomi og omdømme.

Mindre virksomheder bør prioritere overholdelse på de områder, der var fremtrædende årsager til bøder i 2020 og 2021. For eksempel bør en gennemsnitlig virksomhed opretholde passende sikkerhedsforanstaltninger, efterkomme principperne for gennemsigtighed og juridisk grundlag, underrette de relevante parter i tilfælde af databrud og praktisere dataminimering. Der bør lægges særlig vægt på medarbejderuddannelse, der reducerer sandsynligheden for brud, samt på internationale dataoverførsler.

Selvom bøderne for GDPR-overtrædelser stiger, er der ingen grund til at panikke over GDPR-bøder. Vi er alle stadig ved at lære, hvordan bøder prioriteres, og tilsynsmyndighederne er stadig ved at etablere deres egne processer. Så længe du holder øje med de bøder, der udstedes i dit land og undgår den samme slags fejl, bør din virksomhed være sikker.

Det kan nogle gange betale sig at erklære sig uenig i en bøde

Mange af de største bøder, der er blevet pålagt for GDPR-overtrædelser, er i appelprocessen, og nogle virksomheder har haft succes med at appellere eller få reduceret beløbet på deres bøder. I 2020 lykkedes det mange virksomheder at reducere de bøder, de modtog - delvist på grund af de økonomiske problemer, som COVID-19-pandemien har medført. Selv i 2024 er GDPR-regulering dog stadig relativt nyt, hvilket medfører en god mængde juridisk usikkerhed. Hvis du har et rimeligt argument mod gyldigheden af en bøde, du modtager, kan det komme dig til gavn at erklære dig uenig i den. Du bør dog altid afveje omkostningerne ved en appel, mod den potentielle fordel du kan opnå, hvis bøden blev reduceret eller helt ophævet.

Afsluttende bemærkninger

Vi håber, at dette indlæg fungerer som en nyttig vejledning i GDPR-regler og -bøder. Når det kommer til at undgå bøder, er en af de vigtigste ting, du kan gøre, at se på, hvordan din specifikke tilsynsmyndighed agerer. Ved at holde øje med, hvilke overtrædelser din tilsynsmyndighed prioriterer i forhold til bøder, kan du undgå lignende fejl. Husk, at vi alle stadig lærer om GDPR-håndhævelse, og at der er stor fleksibilitet i, hvordan afgørelser om straf foretages.

Kontakt os endelig, hvis CyberPilots awareness- og phishing-træning kan supplere dit arbejde med at overholde GDPR.

Ofte stillede spørgsmål

Hvad er brud på GDPR?

Brud på GDPR henviser til overtrædelser af EU's databeskyttelsesforordning, herunder behandling af personoplysninger uden samtykke, manglende overholdelse af rettigheder for registrerede personer og manglende implementering af passende sikkerhedsforanstaltninger for personoplysninger.

Hvad er straffen for ikke at overholde GDPR?

Hvis man ikke overholder GDPR-reglerne, kan der udstedes bøder på op til 4% af virksomhedens globale omsætning eller op til 20 millioner euro - alt efter hvad der er højst. Der kan også være andre sanktioner og retlige følger afhængigt af den konkrete situation. Det er vigtigt at følge GDPR-reglerne for at undgå alvorlige konsekvenser.

Hvordan anmelder man brud på GDPR?

Persondata må kun behandles af personer eller organisationer, der har et lovligt grundlag for at gøre det, og kun til specifikke formål. Dette inkluderer normalt den registrerede person selv og organisationer, der har brug for disse data til at udføre deres lovlige opgaver eller serviceydelser. I Danmark anmeldes brud til Datatilsynet.

You will receive inspiration, tools and stories about good cyber security practice directly in your inbox. Our newsletter is sent out approximately once a month.