Hold Øje Med Disse 6 Social Engineering-teknikker Rettet Mod Medarbejdere

De fleste databrud involverer et menneskeligt element. Derudover er der næsten altid en form for social engineering med indover alle cyberangreb. Cyberkriminelle bruger Social Engineering-teknikker til at vinde vores tillid, ved at misbruge vores sårbarheder. Med en hurtigvoksende stigning i antallet af svindelnumre via phishing - som samtidig bliver mere og mere sofistikerede i deres tilgange - er alle virksomheder i fare for at blive udset som et offer.

Viden omkring de mest almindelige social engineering-taktikker, og årsagen til hvorfor de virker, kan hjælpe jer med at genkende disse trusler, og ved at have de rette tiltag på plads kan I beskytte jer selv mod dem.

Helt kort

Før vi går i lag med taktikkerne, bør du vide hvad social engineering er, og hvordan det fungerer.

Hvad er social engineering-teknikker? Social engineering-teknikker involverer at manipulere mennesker for at få dem til at afsløre fortrolig information, eller udføre specifikke handlinger. Angribere bruger psykologiske taktikker til at eksponere sårbarheder og udnytte folks tillid og mangel på opmærksomhed omkring IT-sikkerhed.

Hvordan fungerer social engineering? Social engineering gør brug af vores tendens til at stole på andre. Helt enkelt, så virker social engineering-angreb fordi at svindlerne forstår sig på mennesker, samtidig med at de er gode til at manipulere, og ikke er bange for at udnytte menneskers tendens til at stole på andre.

Hvordan kan man beskytte sig mod social engineering? Ved at lære om social engineering kan man hjælpe sig selv og sine medarbejdere til at forstå, hvordan kriminelle bruger disse taktikker til at få adgang til systemer og data. Ved at kende til deres metoder kan du være et skridt foran og undgå at falde for de mest almindelige angreb.

Hvorfor bruger cyberkriminelle social engineering?

Social engineering teknikker bliver brugt i IT-sikkerhed til at:

- Få adgang til følsomme data eller forretningshemmeligheder, som kan bruges til at afpresse organisationen

- Stjæle persondata om medarbejdere eller kunder, til at begå bedrag eller udtage lån

- Opnå login data for at kunne tilgå virksomhedsnetværk og systemer

- Få folk til at klikke på ondsindede links eller downloade vedhæftninger der indeholder malware

Nu hvor du har fået et overblik over, hvordan social engineering virker, så lad os se på, hvordan de cyberkriminelle gør brug af disse teknikker.

6 almindelige social engineering-teknikker med modforanstaltninger til at beskytte jer imod dem

Social engineering er afhængig af forskellige metoder og involverer muligvis flere trin for at kunne få succes med svindlen. De fleste social engineering-angreb sker, i hvert fald delvist, igennem sociale medier eller phishing e-mails. Men det er ikke unormalt for angriberne at nærme sig folk personligt eller ved at ringe til dem.

Lad os kigge på 6 eksempler på social engineering og de modforanstaltninger vi anbefaler at organisationer implementerer imod dem.

6 almene typer af social engineering angreb:

- Baiting

- Pretexting

- Tailgating

- Phishingsvindelnumre

- Telefonsvindel

- Shoulder surfing

1. Baiting – vi kan ikke modstå gratis gaver

Tro det eller ej, gratis tilbud og gaver er stadig en af de mest populære årsager til at folk klikker på phishing-links. Et baiting gør brug af fristende tilbud, såsom gratis software eller merchandise, til at lure ofre til at downloade filer eller klikke på links der indeholder malware.

Årsagen til at vi ikke bare kan modstå gratis gaver er til dels på grund af FOMO (fear of missing out), hvor vi ikke vil misse gode tilbud, hvilket kan få os til at handle før vi tænker.

Eksempel på et socially engineered baiting-angreb

En medarbejder modtager en e-mail der fortæller dem, at deres arbejdsgiver har indgået et samarbejde med en ekstern tilbudsside. For at modtage rabatterne, skal medarbejderne logge ind på den eksterne side ved hjælp af deres arbejdsmail.

I eksemplet risikerer medarbejderen ikke kun at klikke på ondsindede links, men det indtastede logindata kan ende i hænderne på cyberkriminelle.

Hvordan man kan afværge et baiting-angreb

Baiting-angreb og phishingmails kan bedst undgås ved at forblive på vagt og være opmærksom. En god tommelfingerregel er, at hvis jeres organisation sender gratis gaver eller værdikuponer ud via e-mail, så skal medarbejderne informeres om dette, igennem en separat informationskanal. Lær medarbejderne at de aldrig skal acceptere gaver eller kuponer de modtager via e-mail, medmindre det er blevet bekræftet at de vil modtage dem, via en anden informationskanal.

Man skal ALTID tænke sig om en ekstra gang, før man accepterer gratis gaver i e-mails. Specielt hvis det lyder lidt for godt til at være sandt.

2. Pretexting i IT-sikkerhed – cyberkriminelle sætter scenen før de slår til

Et Pretexting-angreb kan ske personligt, som for eksempel ved at nogen dukker op på dit kontor under påskud af at være en leverandør. Men det er mere almindeligt at "påskuddet" finder sted online (ligesom i eksemplet herunder).

Hvad er pretexting indenfor IT-sikkerhed?

Pretexting (et påskud) er det, der gør at social engineering svindelnumre ser ægte ud. Ved at skabe et falskt påskud eller scenarie, opnår cyberkriminelle vores tillid eller endda vores sympati, hvilket får os til at føle et ansvar for at hjælpe svindleren. Pretexting findes i 50% af alle former for social engineering-angreb. Det er mere end en 100% stigning siden sidste år!

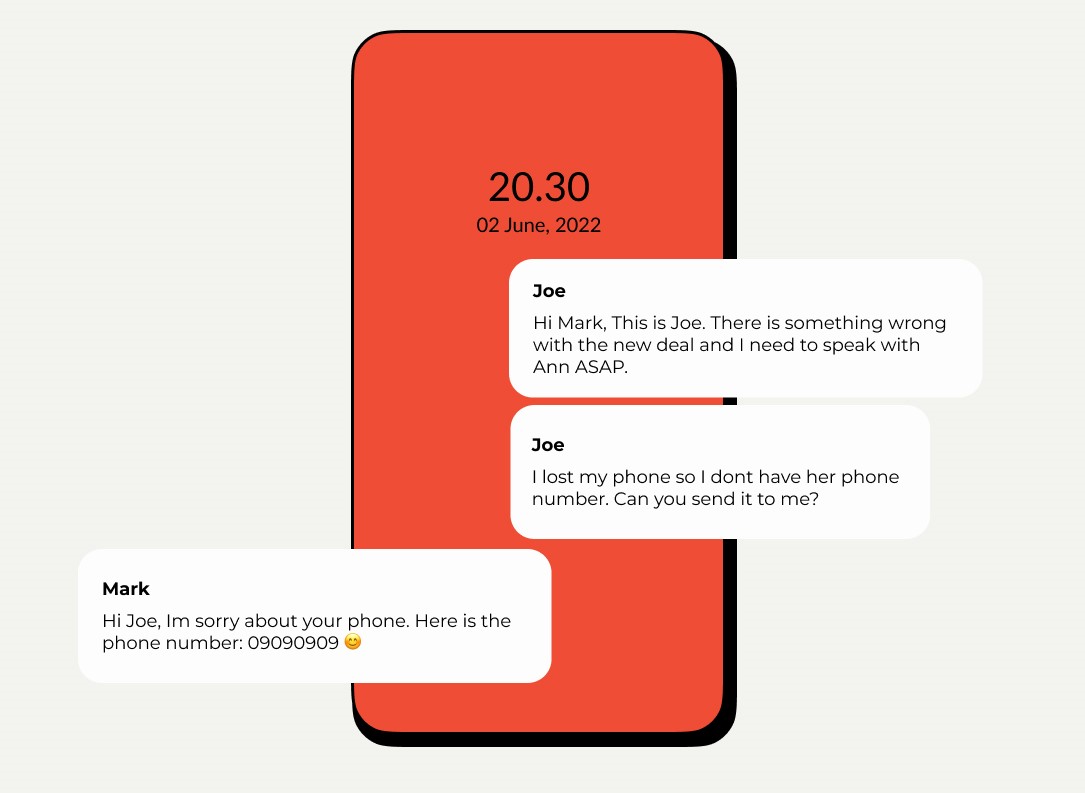

Eksempel på et pretexting-angreb

Mark modtager en besked på LinkedIn fra hans kollega Joe. Joe fortæller Mark, at han hurtigst muligt har brug for at snakke med deres leder Ann, om en aftale deres firma har lavet for nyligt. Aftalen er rigtig stor og de har endda postet om den på LinkedIn samme morgen. Så Joe sender Anns personlige telefonnummer til Mark, uden at være klar over at personen i den anden ende faktisk ikke er hans kollega Joe, men i stedet en svindler.

Svindlere bruger sociale medier til at udgive sig for at være folk du stoler på, og deres profiler viser måske fælles venner eller inkluderer et velkendt firma, som værende deres arbejdsgiver. Svindleren bruger påskuddet til at opnå tillid. I eksemplet herover kan vi se, hvordan det at skabe et falskt scenarie måske kan resultere i, at en medarbejder deler følsomme oplysninger.

Hvordan man kan beskytte sin organisation mod pretexting

Det er måske ikke muligt at stoppe svindlere fra at række ud til din virksomhed, men du kan forberede jeres organisation og medarbejdere til når de gør. Hold organisationen sikker mod pretexting-angreb ved at informere alle medarbejdere om de potentielle risici der er, når svindlere rækker ud personligt eller via sociale medier.

Hvis nogen du kender kontakter dig igennem en kanal, som de ikke normalt bruger, eller hvis de spørger efter følsomme oplysninger, så er det muligvis svindel. Ræk ud til den pågældende person via en anden kanal, eller find dem fysisk og snak med dem, for at bekræfte deres identitet.

3. Tailgating - en stor trussel mod IT-sikkerhed

Tailgating, også kendt under termen ’Piggybacking’, er en social engineering teknik, som cyberkriminelle bruger til at opnå adgang til afgrænsede områder.

Eksempler på hvordan et tailgating-angreb fungerer

Her er tre eksempler på hvordan tailgating bruges indenfor IT-sikkerhed:

- Angriberen forklæder sig, som en fragtperson og bærer noget i deres hænder. De bruger dette, som et påskud for ikke selv at være i stand til at kunne åbne en dør.

- Brugen af et påskud giver angriberen en grund til at fremstå legitim i deres årsag til, at have brug for adgang til et område, såsom et møde med virksomhedslederen omkring det nye lønsystem.

- Angriberen følger efter en intetanende medarbejder ind i bygningen, eller igennem et check-point, ved at følge tæt bagved vedkommende.

Fordi at det er de færreste der tænker at en cyberkriminel vil kontakte én på ens arbejdsplads, klædt ud som en fragtperson eller elektriker, er der ikke mange organisationer der ser den trussel det reelt er. Virksomheder der ikke træner deres medarbejdere, og som ikke har de rigtige adgangssystemer etableret, er mere udsatte.

Hvorfor finder IT-angreb fysisk sted?

Cyberkriminelle bruger fysiske metoder, såsom tailgating, til at opnå adgang til serverlokaler, begrænsede netværk eller systemer for at stjæle kundedata eller information vedrørende økonomi.

Sådan beskytter du din organisation mod tailgating-angreb

For at beskytte din organisation mod talgaiting, har man brug for digitale såvel, som fysiske sikkerhedstiltag. Mens tofaktorgodkendelse (2FA) kan hjælpe jer med at beskytte jeres organisation mod uautoriseret digital adgang, træning i social engineering og begrænsning af fysisk adgang med fysiske barrierer såsom døre, der betjenes af badgelæsere, hjælper dig med at forhindre fysiske trusler.

Træn jeres medarbejdere til at forsvare sig selv mod tailgating

Informer jeres medarbejdere om at, hvis de lukker folk ind i virksomheden, så skal de sikre sig at disse personer har en legitim årsag, til at ville ind. Hvis de påstår at de er der for at tale med John, så skal du personligt tage vedkommende fysisk med til John, for at sikre at det er nogen, som John har en aftale med. Lad ikke personen gå frit rundt på kontoret, uden opsyn.

Hvis det er en elektriker eller fragtperson, så tag fat i den person fra jeres organisation, som skulle have bestilt servicen, så I er sikre på at de har en reel årsag til at være der, før I lader dem komme ind.

4. Phishing-svindelnumre

Phishing, vishing og smishing er alle phishing-metoder der kræver e-mails, telefonsamtaler eller tekstbeskeder for at sende falske beskeder ud.

Spear-phishing, eller målrettet phishing, er angreb der er tilpasset til at skulle snyde en bestemt person, såsom en direktør. Det kan også være en helt almindelig, uopmærksom medarbejder. For at tilpasse svindelbeskeden vil angriberen undersøge virksomhedens hjemmeside eller sociale mediekanaler, for at lære hvem der arbejder der, hvor arbejdspladsen er lokaliseret, om der er nogle kommende begivenheder osv.

Eksempel på hvordan et phishingsvindelnummer kan foregå

En medarbejder modtager en e-mail fra hvad der ligner HR-chefen, som der inviterer medarbejderen til en kommende firmafest, hvor de beder den pågældende medarbejder om at tilmelde sig via et link. Medarbejderen har længe været spændt på festen, og har ventet på at modtage invitationen. Medarbejderen er derfor ikke mistænksom overfor e-mailen, og formår derfor ikke at identificere at det er en phishing e-mail, hvorfor de klikker på linket til tilmeldingen.

Dette er de mest almindelige social engineering-metoder, ifølge de over 100.000 phishing e-mails vi har sendt ud

Cyberangreb udvikler sig konstant for at kunne undgå at blive opsnappet, og mens nogle metoder forbliver de samme, så er der andre som bliver udviklet til nye. For at lære hvilke social engineering-teknikker der virker bedst, har vi kigget på de over 100.000 phishing e-mails vi har sendt ud gennem årene.

Det viser sig at autoritet, tidspres og belønning er de social engineering-taktikker der har den største succesrate, og som er det der får flest personer til at klikke på links i phishing e-mails.

Phish jeres kollegaer for at undgå phisingsvindel

Phishingsimuleringer eller phishingtræning er en metode der bruges til at teste jeres kollegaers evne til at genkende og reagere på phishing e-mails. Når dette gøres korrekt, kan det at phishe sine kollegaer lede til en markant forbedring af jeres organisations forsvar mod phishing og social engineering-angreb.

Lær mere om fordelene ved phishingsimuleringer.

I kan gøre det selv, men vi kan også hjælpe med phishing-træning. Vi laver phishingsimuleringer, der ligner de mails, som dine kollegaer vil møde i virkeligheden. Du vil kunne se, hvor mange der klikker på linksene live i vores app.

5. Telefonsvindel

Telefonopkald er en effektiv social engineering-teknik, da angriberen ved at tale direkte med ofrene har lettere ved at manipulere dem. Ved at udnytte følelser som skyld og frygt, føler vi os mere tilbøjelige til at reagere hurtigt og følger måske derfor anmodningerne fra nogen der ringer til os med påskud om tidspres.

Vi har tendens til at tænke mindre over IT-sikkerhed, når det kommer til brugen af vores telefoner, sammenlignet med computere. Men telefonsvindel er faktisk den mest almindelige form for phishing, efter e-mails.

Eksempel på telefonsvindel

En medarbejder modtager et opkald fra en person, der påstår at de er virksomhedens eksterne IT-support. Medarbejderen er ikke klar over at denne service eksisterer, men han har godt nok lagt mærke til at hans computer er blevet langsommere på det seneste. Vedkommende der ringer, bekræfter at dette er problemet og beder medarbejderen om at downloade et reparationsprogram, som der er blevet sendt til hans e-mail. Idet han er bange for at forårsage mere skade, downloader medarbejderen det ondsindede program.

Sådan beskytter I jeres organisation mod telefonsvindel

Der er forskellige former for telefonsvindel og de kan være svære at forhindre. Her er nogle tips, som kan hjælpe jer med at være beskyttet:

- Aldrig del følsomme informationer over telefonen, f.eks. kreditkortinformation. Bed den der ringer om at følge op via e-mail, og tje selv virksomhedens hjemmeside, for at bekræfte om de er legitime.

- Få medarbejdere til at gennemføre et kursus der lærer dem, hvordan man undgår telefonsvindel.

- Et MDM-system kan hjælpe jer med at overvåge, hvordan medarbejdere bruger deres smartphones, hvilket gør det lettere for ledelsen at holde et overblik over potentielle telefonsvindlere.

Kun en mere før vi når enden af vores liste over teknikker.

6. Shouldersurfing og at arbejde på farten

Mange organisationer tillader at deres medarbejdere kan arbejde udenfor kontoret, derhjemme, på farten, på cafeer, hoteller eller tog. Selvom dette er et stort plus for mange, så er det ikke uden risici.

At arbejde steder hvor der er mange mennesker kan resultere i det man kalder shoulder eller shoulder surfing. Shoulder surfing er når en anden person kigger med over din skulder, så de kan se din skærm og den information der er vist derpå, såsom login information eller fortrolige oplysninger.

Et eksempel på hvordan shoulder surfing kan ske

En kollega sidder og arbejder på en cafe. Vedkommende får et opkald, og andre personer på cafeen er måske nysgerrige og lytter med på opkaldet, eller bruger dette som en mulighed for at smugkigge på den information der vises på bærbarens skærm.

Sådan forbliver man sikker, når man arbejder ude af huset

Når man arbejder på farten er det vigtigt at være opmærksom på sine omgivelser, og sikre sig at andre ikke kan se ens skærm, eller overhøre telefonsamtaler.

Husk altid at låse din skærm, når du træder væk fra din enhed. En anden modforanstaltning man kan overveje, er at benytte tonet skærmbeskyttelse til at begrænse shoulder surfing, da det gør at skærmens indhold ikke kan ses fra siden af.

Dette var nogle af de mest almindelige metoder. Selvom at de alle er forskellige, har de alligevel alle én ting til fælles - Lad os se på dette, som det næste.

Social engineering-teknikker virker gennem udnyttelse af menneskelige følelser

Alle social engineering-metoder hviler på udnyttelse af følelser og tillid. Dette er ikke i sig selv en teknik, men det er en stor del af det der gør at man lykkedes med social engineering-angreb. Angribere kan manipulere vores vilje til at være samarbejdsvillige og hjælpe andre i nød, samt vores frygt for at fejle ved at påvirke følelser, såsom venlighed, ønsker, frygt eller skyld.

Når det kommer til IT-sikkerhed, bør alle anmodninger der fremkalder store følelser, tages med et gran salt.

AI-redskaber og Deepfakes øger succesraten for social engineering-angreb

Fremgang inden for teknologi har gjort det lettere for hackere at skabe snedige typer af social engineering-angreb der fremstår legitime. Brugen af AI-redskaber, såsom deepfakes og ChatGPT, stiger også i popularitet blandt cyberkriminelle.

Hvad er Deepfake-phishing? Deepfakes gør det muligt for cyberkriminelle at generere tekst, lyd og video der efterligner ægte, betroede mennesker, og får dem til at fremstå ægte. Deepfake-phishing har eksisteret siden omkring 2019, da en britisk virksomhed overførte €220.000, efter en medarbejder havde modtaget en opringning fra en cyberkriminel, der gjorde brug af deepfakes til at udgive sige for at være virksomhedens direktør. Deepfakes bliver nu brugt i forskellige svindelnumre, eksempelvis til falske jobansøgninger.

At lære om brugen af AI-teknologi i phishing-svindelnumre er et vigtigt skridt i forbindelse med at afhjælpe risiciene. For at forhindre fejlagtige finansielle transaktioner eller udlevering af fortrolig information til den forkerte person er det særligt vigtigt, at topledere og dem i beslutningstagende stillinger er opmærksomme på AI-svindel.

Hvad er den bedste foranstaltning mod social engineering?

Selvom der ikke er en ’one-size-fits-all’ løsning til at stoppe social engineering-angreb, kan man formindske risici ved at kombinere flere foranstaltninger.

Populære foranstaltninger mod social engineering

Den mest effektive strategi er at lære jeres medarbejdere om sikkerhedsrisici, og hvordan man forsvarer sig mod dem. Sikkerheds-awareness-træning er altid pengene værd med en ROI på op til 562%.

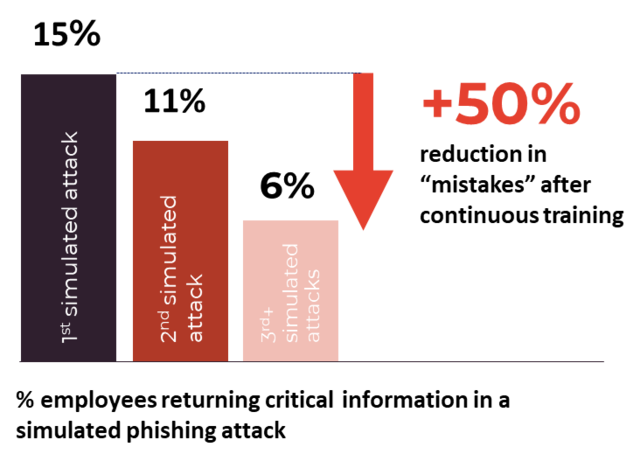

Data fra et af vores studier viser, at det kende tegnene på phishing gør det lettere at identificere svindelmails. Efter at have gennemført vores træning, begik brugerne 50% færre fejl ifb. phishingemails, ved deres tredje test.

Tid har betydning, idet jo hurtigere et angreb rapporteres, des mindre alvorligt og dyrt vil skaderne være. Træn jeres medarbejdere til at genkende suspekt aktivitet og at rapportere det i tide.

De rigtige redskaber og systemer kan hjælpe med at holde programmer og data beskyttet. For eksempel, i tilfælde af et sikkerhedsbrud kan multifaktorgodkendelse være det der redder jer.

Forbered medarbejdere via phishingsimuleringer. Der er ingen bedre måde at lære, hvordan man spotter phishingangreb, end ved regelmæssigt at blive udsat for dem. Phishingsimuleringer virker fordi de kommer så tæt på virkeligheden, som muligt.

Kun det at fokusere på IT er ikke nok, til at beskytte jeres virksomhed. Man skal også tænke det menneskelige aspekt ind i ligningen!

Hvad skal man gøre, når man bliver et offer for social engineering eller phishing?

Selvom vi ikke håber at dette bliver relevant for dig, så får du her et kort overblik over, hvordan man kan begrænse øjeblikkelig skade.

Hvis du finder dig selv i en situation, hvor du er blevet udsat for social engineering-svindel, vil de skridt du skal tage variere, baseret på situationen og svindeltypen. Du kan bruge de følgende foranstaltninger til at begrænse øjeblikkelige skader.

- Hop af internettet, så hurtigt som muligt. Uden internetforbindelse er det sværere for hackeren at tilgå din enhed, og sprede virussen til andre enheder og systemer.

- Ændr dit kodeord. Hvis en angriber har fået adgang til dine logindetaljer, skal du hurtigst muligt ændre dit kodeord, for at forhindre hackeren i at få adgang til din konto. Hvis du genbruger kodeordet til andre konti, skal disse også ændres.

- Kontakt den IT-ansvarlige. Dit IT-team kan køre et antivirusprogram og se hvad svindelnummeret har påvirket. De ved hvad der skal gøres, og kan håndtere angrebet derfra.

At have en proaktiv tilgang til IT-sikkerhed betyder, at man etablerer foranstaltninger før et angreb sker. For at forberede dig selv på IT-sikkerhedsrisici- og trusler, kan vi anbefale at I har en beredskabsplan klar, der kortlægger hvordan I skal reagere i tilfælde af en IT-sikkerhedshændelse.

Øg opmærksomheden med phishing- og social engineering-træning

Det er estimeret at der i 2022 skete et databrud hver 11. sekund, hvor den gennemsnitlige udgift forbundet hermed kostede omkring $4.35 millioner. De fleste databrud kunne have været afværget, hvis medarbejderne havde været mere opmærksomme på, hvordan man identificerer og rapporterer phishing- og social engineering-angreb korrekt.

Hvad er social engineering-træning?

Via social engineering- og awareness-træning er det muligt for medarbejdere at lære, hvordan man spotter og undgår phishingsvindel, eller andre udnyttende taktikker der bruges af svindlere.

Med den rette træning, kan individer og organisationer tage præventive midler i brug for at beskytte digitale- og finansielle aktiver, samt følsomme data.

Lad vær med at vente på at et angreb sker, og i stedet ager præventivt for at mindske risiciene.

Phishingsimuleringer og awareness-træning er én måde, hvorpå man kan tage kontrol over situationen og sikre sig at medarbejdere ikke udgør en sikkerhedsrisiko. Andre proaktive foranstaltninger mod social engineering kan inkludere at gennemføre en risikoanalyse, og implementere en IT-sikkerhedspolitik.

You will receive inspiration, tools and stories about good cyber security practice directly in your inbox. Our newsletter is sent out approximately once a month.