Risicoanalyse template en stap-voor-stap handleiding (gratis voorbeeld)

In deze blogpost leggen we uit wat een risicoanalyse is en waarom dit relevant is voor je organisatie. Ook bieden we je een eenvoudige stapsgewijze gids aan waarin wordt uitgelegd hoe jij met onze gratis risico analyse template aan de slag kunt gaan.

Houd er rekening mee dat onze sjabloon en richtlijnen voor risicoanalyse zich richten op het beoordelen van bedrijfsrisico's. Als je een GDPR-risicobeoordeling uitvoert, moet je het risico bekijken vanuit het oogpunt van de betrokkene. De EU heeft een sjabloon en handleiding die je kunt gebruiken om een gegevensbeschermingseffectbeoordeling voor GDPR uit te voeren.

Inhoudsopgave

Een risicoanalyse is een nuttig instrument voor elke organisatie die wil anticiperen op incidenten en wil plannen hoe potentiële risico's kunnen worden beperkt. Het omvat het identificeren en analyseren van potentiële gebeurtenissen die een negatieve invloed kunnen hebben op personen, bedrijfsmiddelen of de organisatie. Een risicoanalyse kan ons helpen een oordeel te vellen over onze tolerantie voor bepaalde risico's, zodat wij er beter op kunnen anticiperen. Bovendien laat een risicoanalyse ons toe om prioriteiten te kunnen stellen op het gebied van beveiligingsmaatregelen.

Bij CyberPilot maken we gebruik van een IT risico assessment template om organisaties te helpen een risicoanalyse voor informatiebeveiliging uit te voeren. Je kan het hieronder gratis downloaden.

Luister naar onze podcast waarin we de risicoanalyse doornemen:

Een cyber security risicoanalyse kan het waard zijn voor je organisatie door:

-

Kwetsbaarheden te identificeren

-

Een duidelijk overzicht te verschaffen

-

Betere processen en vereisten te bepalen, waardoor beter gepland kan worden

-

Due diligence te documenteren

Het kan je ook helpen te begrijpen hoe groot de kans is dat theoretische risico's zich in het echte leven voordoen.

Op deze manier leer je beter begrijpen hoe je middelen moet toewijzen om de risico’s te voorkomen. Hieronder geven we twee voorbeelden:

Een tornado treft het hoofdkwartier van het bedrijf en beschadigt alle IT-apparatuur.

Hoewel dit zeker een risico is dat kan voorkomen en een grote negatieve impact kan hebben, is het onwaarschijnlijk dat dit gebeurt als er over het algemeen geen tornado’s voorkomen in Nederland. Daarom zou je je inspanningen beter kunnen inzetten aan het bedenken van oplossingen voor andere risico’s.

Impact: GROOT

Waarschijnlijkheid: LAAG

Een medewerker reist met IT-apparatuur van het bedrijf die vervolgens beschadigd raakt op de bagageband.

Hoewel het verlies van de IT-apparatuur van één personeelslid niet catastrofaal is voor het bedrijf, is de kans groter dat dit gebeurt als het personeel regelmatig reist. Daarnaast is de impact van het verlies van de specifieke apparatuur mogelijk niet alleen beperkt tot de kosten van de laptop, smartphone enz., maar kan dit potentieel ook leiden tot gegevensverlies of een persoonsgegevens inbreuk.

Impact: GEMIDDELD

Waarschijnlijkheid: GEMIDDELD

Wij raden aan wat tijd te besteden aan het verkleinen van dit risico.

Uiteindelijk kan een beoordeling van het veiligheidsrisico je helpen elke storm te doorstaan, of er in ieder geval beter op voorbereid te zijn.

Voor een informatiebeveiliging risico analyse kunnen we beginnen met het kijken naar potentiële gebeurtenissen die je organisatie negatief zouden kunnen beïnvloeden. Een aantal voorbeelden:

-

De website crasht

-

IT-apparatuur raakt beschadigd

-

Overtredingen van de AVG en boetes

-

Verlies van intellectueel eigendom

Je kan jezelf de vraag stellen:

-

Wat betekenen deze gebeurtenissen voor mijn bedrijf?

-

Welke bedrijfsmiddelen en middelen zou ik verliezen bij deze gebeurtenis?

-

Welke bedrijfsmiddelen en middelen zou ik verliezen wanneer ik de problemen probeer op te lossen?

-

Wat zouden we doen als één van deze gebeurtenissen nu, op dit moment zou plaatsvinden?

Hieronder bespreken we hoe je je eigen risicoanalyse kunt creëren met onze gratis risico analyse template als voorbeeld.

Je kan onze template hier downloaden en meevolgen.

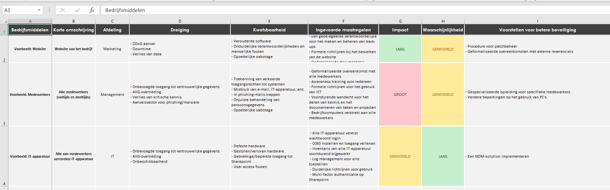

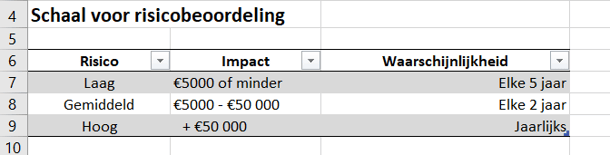

Allereerst stellen we de schalen vast die we kunnen gebruiken voor onze beveiligingsrisicobeoordeling. In onze template kun je dit zien in de schaal in het eerste tabblad.

In de risico analyse template categoriseren we de risiconiveaus als laag, gemiddeld of hoog. Eén manier om naar de risiconiveaus te kijken is de ernst van de gevolgen die het risico voor je organisatie met zich zou meebrengen. Hieronder definiëren we wat ieder risiconiveau zou kunnen inhouden als we het hebben over IT-systemen.

Laag risico

-

Het systeem kan eenvoudig worden hersteld

-

Het systeem levert een niet-essentiële dienst

Gemiddeld risico

-

Het systeem levert een standaarddienst

Hoog risico

-

Het systeem levert een essentiële dienst voor de algehele organisatie

Je kunt deze gelegenheid ook aangrijpen om binnen je organisatie te bespreken hoeveel middelen je zou moeten inzetten om deze problemen op te lossen als ze zich zouden voordoen. Onze template voor IT-risicobeoordeling bied je de mogelijkheid om de potentiële gevolgen te vullen, zodat je de volledige impact van verschillende IT-beveiligingsrisico's kunt overwegen. Het kan bijvoorbeeld gaan om financiële gevolgen, maar ook om tijd gerelateerde gevolgen.

Aangezien de risico’s en gevolgen verschillen van organisatie tot organisatie, raden wij je ten zeerste aan om de risicobeoordelingsmatrix aan te passen aan je eigen behoeften. Als je bijvoorbeeld deel uitmaakt van een bedrijf waarvan de inkomsten uitsluitend afkomstig zijn van de online shop op de website, dan wordt het crashen van de website als een veel groter risico beschouwd. Als je website daarentegen enkel dient als landingspagina zonder al te veel functionaliteiten of gevolgen voor je dagelijkse activiteiten, dan vormt het crashen van de website een kleiner risico omdat de gevolgen kleiner zijn.

Vul de veiligheidsrisico beoordeling in

Om de risico analyse te voltooien, heeft onze template verschillende in te vullen kolommen:

-

Bedrijfsmiddelen

-

Korte omschrijving

-

Afdeling

-

Dreiging

-

Kwetsbaarheid

-

Ingevoerde maatregelen

-

Impact

-

Waarschijnlijkheid

-

Voorstellen voor betere beveiliging

Bedrijfsmiddelen

Wanneer we het in deze context over bedrijfsmiddelen hebben, bedoelen we meestal middelen die verband houden met de IT in je organisatie. Dit kan hardware omvatten, zoals laptops en mobiele apparaten die je medewerkers gebruiken. Behalve IT-middelen hebben we ook personeel opgenomen als bedrijfsmiddel, omdat werknemers veel invloed hebben op de staat van je informatiebeveiliging. Medewerkers kunnen één van onze grootste verdedigingslinies zijn als het op beveiliging aankomt, en daarom is het zo belangrijk dat ze zich bewust zijn van beveiligingsrisico's. Als je meer wilt weten over het belang van je medewerkers voor informatiebeveiliging, kan je erover lezen in ons e-book.

Ten slotte, als je een vorm van IT asset management (middelenbeheer) hebt geïmplementeerd is het heel gemakkelijk om dat document ter referentie te gebruiken. Je hoeft niet alle middelen op te sommen, maar je kan de belangrijkste of meest gebruikte kiezen om mee te beginnen.

Korte omschrijving

Hoewel deze kolom voor zich spreekt, kan hij zeer nuttig zijn om te definiëren wat je bedoelt wanneer je verschillende bedrijfsmiddelen opsomt. Wanneer wij bijvoorbeeld personeelsleden als bedrijfsmiddel opvoeren, kunnen wij dit definiëren als zowel fulltime- als parttime-werknemers. Je kunt ook definiëren wie hier niet onder valt, bijvoorbeeld consultants, die als externe adviseurs van de organisatie optreden, maar officieel geen deel uitmaken van de organisatie.

Afdeling

Het definiëren van welke afdeling verantwoordelijk is voor elk bedrijfsmiddel is handig omdat het bedrijf dan voorbereid is om te reageren wanneer een probleem moet worden opgelost. Misschien is het de functionaris voor gegevensbescherming die verantwoordelijk is, in plaats van een hele afdeling. Het toewijzen van verantwoordelijkheid is om een paar redenen nuttig. Ten eerste kan het je een beter inzicht geven in of een opfrisser zijn van de verantwoordelijkheden van elke afdeling of subafdeling. Ten tweede kunnen duidelijk afgebakende verantwoordelijkheden de organisatie helpen sneller te reageren wanneer er een veiligheidsrisico is.

Wij raden echter aan niet te veel tijd te besteden aan deze kolom, aangezien de verantwoordelijkheden van de verschillende afdelingen elkaar gemakkelijk kunnen overlappen en in de loop van de tijd kunnen veranderen. We raden aan een algemeen begrip op te doen en flexibel te zijn wanneer het tijd is om het probleem op te lossen.

Dreiging

Een dreiging beschrijft elke potentiële schade aan een bedrijfsmiddel, die de organisatie zou kunnen treffen. Als er in het verleden inbreuken op de beveiliging zijn geweest of incidenten hebben plaatsgevonden, kan je die in deze kolom vermelden. Zo kunnen bijvoorbeeld ransomware en malware of ongeoorloofde toegang tot vertrouwelijke gegevens als dreigingen worden beschouwd.

De dreiging van ransomware is bijvoorbeeld aanwezig wanneer medewerkers voor hun werk op websites surfen. Zij kunnen onvermoed op een nepwebsite stuiten en per ongeluk ransomware installeren, waardoor de toegang tot de bestanden en hun computer wordt geblokkeerd totdat zij de cybercriminelen betalen.

Vervolgens bespreken wij de kwetsbaarheden die met deze bedreigingen samenhangen.

Kwetsbaarheid

Kwetsbaarheden kunnen worden omschreven als de reden waarom dreigingen zich voordoen. In het ransomware voorbeeld kan de kwetsbaarheid erin bestaan dat het personeel onvermoed op een valse website stuit en per ongeluk ransomware installeert. Bij het voorbeeld van ongeoorloofde toegang tot vertrouwelijke gegevens kan de kwetsbaarheid zijn dat iemand tijdens een videogesprek vergat zijn browservensters te sluiten en per ongeluk de interne communicatie van een klant liet zien. Of het kan zijn dat iemand per ongeluk een e-mail met persoonsgegevens naar de verkeerde ontvanger heeft gestuurd.

Het doel van dit gedeelte is niet om schuldigen aan te wijzen, maar wel om na te denken over mogelijke veiligheidsrisico's en de redenen waarom die zich zouden kunnen voordoen. Door te begrijpen hoe dreigingen zich voordoen, kunnen we:

a) Begrijpen hoe groot de dreiging is

b) Voorspellen hoe waarschijnlijk het is dat de bedreiging zich voordoet

c) Manieren bedenken om bedreigingen proactief te vermijden

Het begrijpen en vermijden van dergelijke bedreigingen is ook een goede manier om ervoor te zorgen dat je aan de AVG blijft voldoen.

Ingevoerde maatregelen

In dit gedeelte beschrijf je of je momenteel al maatregelen hebt genomen om risico's te vermijden. Als je bijvoorbeeld al eerder hebt meegemaakt dat belangrijke bestanden verloren gingen en nu cloud-opslag gebruikt voor het maken van back-ups, dan is dat een voorbeeld van een ingevoerde maatregel. Als je gebruikmaakt van bewustmakingstrainingen of phishingsimulaties om de IT-beveiliging onder de aandacht van je werknemers te houden, kun je deze activiteiten hier ook vermelden.

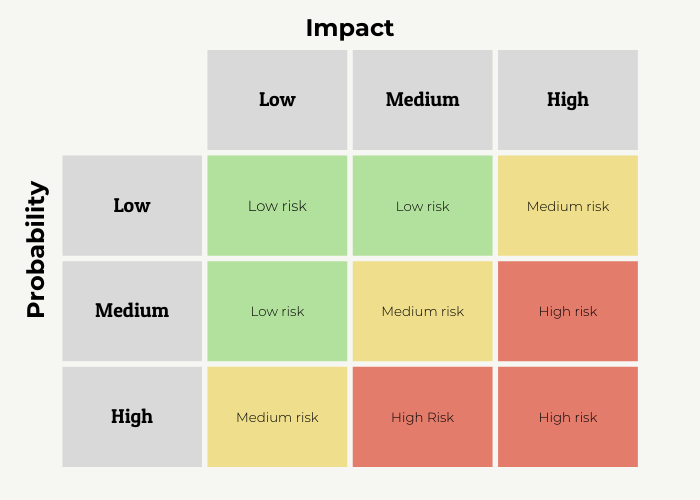

Impact

Na het opschrijven van de dreigingen kan je beter inschatten wat en hoe groot de gevolgen zouden zijn als de dreigingen zouden plaatsvinden. Dit is uiteraard een subjectieve beoordeling. Daarom bespreek je dit het best ook met je collega’s. Je zal merken dat je collea's vaak een verschillende kijk hebben op de impact van de gevolgen. Misschien zal de marketingafdeling een ‘GROTE’ impact verbinden aan iets wat gebeurt met de bedrijfswebsite, aangezien dat de verkoop kan beïnvloeden. De IT-afdeling zal het echter anders zien, omdat dit geen invloed heeft op de dagelijkse gang van zaken binnen het bedrijf. Daarom is het belangrijk om veel verschillende perspectieven te krijgen wanneer je de gevolgen evalueert.

Waarschijnlijkheid

Niet alle dreigingen zijn gelijk. Sommige komen waarschijnlijk een paar keer per maand voor, terwijl andere misschien slechts eens in de paar jaar een probleem vormen. Door de waarschijnlijkheid van dreigingen te beoordelen, kan je beter prioriteiten stellen en misschien een aantal dreigingen weglaten die zeer onwaarschijnlijk zijn.

Voorstellen voor betere beveiliging

Nadat je de voorgaande onderdelen van de template hebt ingevuld, heb je een beter idee gekregen van elk bedrijfsmiddel en welke risico’s daarmee verbonden zijn.

In dit deel kan je je antwoorden uit de vorige delen gebruiken om suggesties op te schrijven voor een verbeterde beveiliging.

Wanneer elk onderdeel is ingevuld met de bedrijfsmiddelen en de dreigingen die je kunt bedenken, heb je een beter overzicht van de risico’s voor je IT-beveiliging. Aan de hand van de risicoanalyse kan je zien welke dreigingen waarschijnlijker zijn en wat de mogelijke gevolgen zijn als deze zich voordoen. Natuurlijk kun je dit document het best bij de hand houden en regelmatig bijwerken. Het kan zelfs een document zijn waarnaar je voortdurend verwijst, zoals je IT-beveiligingsbeleid en je Acceptable Use Policy.

Wij hopen dat deze blog je heeft geholpen te begrijpen wat een risicoanalyse is en hoe je er zelf één kunt uitvoeren. In feite gebruiken wij deze risico analyse template zelf om veel organisaties te helpen die een beter inzicht willen krijgen in de veiligheidsrisico's voor hun IT-middelen.

Als je hulp wilt bij het samenstellen van jouw risicoanalyse, gaan we daar graag met je over in gesprek. Download onze template hier en neem contact met ons op via info@cyberpilot.io.

Je kunt ook onze video over het invullen van een risicoanalyse hier bekijken

Je ontvangt inspiratie, tools en verhalen over goede cybersecurity praktijken, rechtstreeks in je inbox. Onze nieuwsbrief wordt ongeveer één keer per maand verstuurd.