Vi har samlat en mängd data om hur människor reagerar på olika typer av nätfiskekampanjer som vi kommer att ta dig igenom. Vi tittar närmare på 12 nätfiskekampanjer som vi har skickat ut till våra kunder under årens lopp. Vi delar med oss av den viktigaste datan, t.ex. de farligaste nätfiskemejlen och vilka sociala ingenjörstekniker de använder sig av. Du får även reda på varför kunskapen om nätfiskemejl måste komma "inifrån" och varför ett företags alla anställda bör känna igen tecknen på nätfiskemejl. Men allt är inte bara dysterhet! Kunskap är makt, och så är även fallet med nätfiske. Så, vi hoppas att du kan använda lärdomarna från vår data för att maximera din nätfiskeutbildning och förbättra din organisations beredskap.

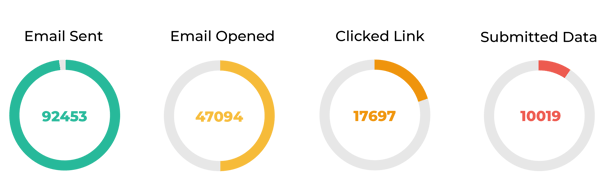

Vi har skickat ut 100 000 nätfiskemejl. Här är vad du behöver veta

- I genomsnitt går 10% av alla mottagare i fällan och skickar in data

- Tekniker för social ingenjörskonst fungerar olika. Att utnyttja företagets auktoritet är det enklaste sättet att lura anställda

- Korta tidsfrister och brådska ökar andelen som skickar in uppgifter med 60 %. Det är därför viktigt att alltid tänka sig för två gånger

- Gåvor, belöningar och förmåner lurar många att lämna in information

- Det är viktigt att känna till tecknen på nätfiske (och ta sig tid att leta efter dem)

Detta är bara en del av vad vår data avslöjar. Så låt oss sätta igång!

Uppgifterna kommer från 12 olika nätfiskekampanjer

Vi har under fler år skickat ut nätfiskekampanjer till våra kunder med målet att hjälpa dem lära sig känna igen skadliga e-postmeddelanden. För att få konkreta insikter och tips har vi tittat på hur 12 av våra kampanjer presterat och vad exakt som gör ett nätfiskemejl framgångsrikt.

Innan vi går in på all data vill du kanske veta hur våra nätfiskekampanjer fungerar. Våra nätfiske-experter utformar simulerde nätfiskemejl med samma knep som cyberbrottslingar använder sig av för att lura människor att klicka på skadliga länkar eller lämna över känsliga uppgifter. Sociala ingenjörstekniker är orsaken bakom att nätfiske fungerar, vi har därför även undersökt vilka metoder för social ingenjörskonst som fungerade bäst i de 12 kampanjerna.

Phishing bygger på social ingenjörskonst

Nätfiske fungerar eftersom cyberbrottslingar utnyttjar psykologi och mänskliga svagheter. Detta kallas för social ingenjörskonst. Enligt IBM "manipulerar social ingenjörskonst, människor att dela information som de inte borde, ladda ner skadlig programvara, besöka falska webbplatser, skicka pengar till brottslingar eller göra andra misstag som äventyrar deras personliga eller organisationens tillgångar eller säkerhet."

I grund och botten är det människor (och inte teknik) som manipuleras. För att inte bli hackarnas enklaste mål är det viktigt att öva på att känna igen rikgitga nätfiskemejl med simulerade kampanjer som testar hur mottagliga vi är för social ingenjörskonst. Vi har skrivit en guide om hur du kommer igång med nätfisketester om det är något du är nyfiken på att lära dig mer om.

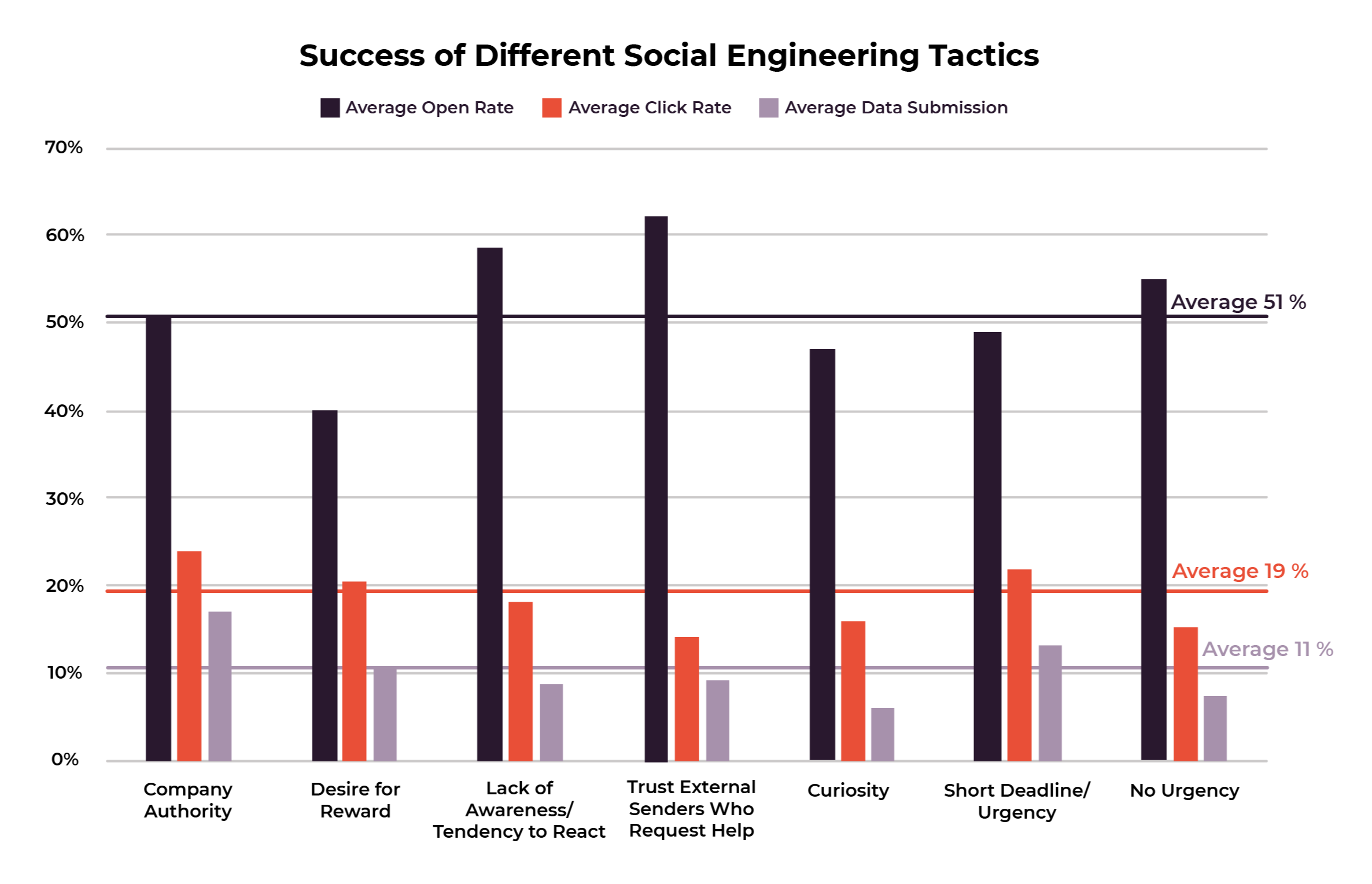

Vissa tekniker för social ingenjörskonst är mer framgångsrika än andra

Social ingenjörskonst kan vara många olika saker, som att utnyttja människors önskan att hjälpa andra, lyckas på jobbet, få gåvor eller imponera på auktoriteter.

Dessa tekniker för social ingenjörskonst fanns i våra 12 nätfiskekampanjer:

- Auktoritet inom personens egen organisation (4 av 12 kampanjer)

- Lusten att motta gåvor, förmåner eller belöningar (4 av 12 kampanjer)

- Tendensen att reagera snabbt eller utan att tänka, i både rutinmässiga och onormala situationer(4 av 12 kampanjer)

- Viljan att samarbeta med externa avsändare som ber om hjälp - 1 av 12 kampanjer

- Mänsklig nyfikenhet - 2 av 12 kampanjer

- Brådska på grund av deadlines - 9 av 12 kampanjer

Här är en snabb översikt över hur väl de olika sociala ingenjörsteknikerna fungerade baserat på hur många som öppnade, klickade och skickade in data.

Till näst kommer vi att gå in på de tre tekniker som fungerade bäst i våra nätfiskekampanjer: företagets auktoritet, deadlines och lusten att motta belöningar.

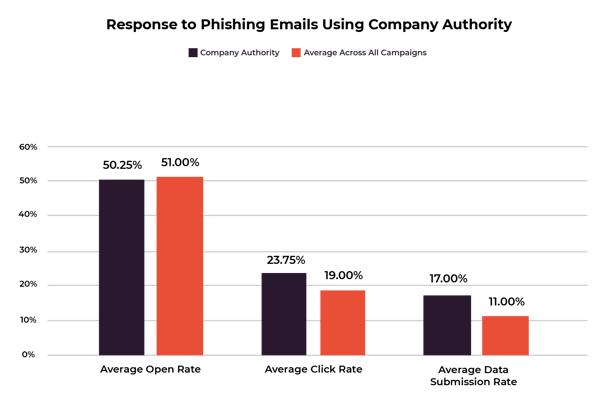

1. Den bäst presterande sociala ingenjörstekniken: Företagets auktoritet

Vår data visar att nätfiskemejl som utnyttjar företagets auktoritet är de mest framgångsrika. Dessa typer av nätfiskemejl hade flest klick på länkar och flest inskickad data.

Vi har skickat ut fyra kampanjer avsedda att likna interna meddelanden från mottagarnas egna företag. 24% av de som mottagit dessa e-post klickade på en länk och 17 % skickade in uppgifter. För att sätta detta i perspektiv är den genomsnittliga procenten av personer som klickat på länkar 19% och som lämnat in uppgifter 11%.

Varför fungerar nätfiskemejl som utnyttjar företagets auktoritet?

Eftersom människor tenderar att lita på e-post de får från sitt eget företag, är de mycket mer benägna att även lita på nätfiskemejl som använder företagets auktoritet. Hackare är såklart glada över att utnyttjandet av företagets auktoritet ökar det genomsnittliga antalet personer som lämnar ut sina uppgifter med 40 %.

De två mest framgångsrika nätfiskekampanjerna i denna kategori var en nödutrymningsplan och en ny lösenordspolicy. Eftersom dessa är typiska e-postmeddelanden som man kan få från sitt företag är det ingen överraskning att folk hade garden nere här.

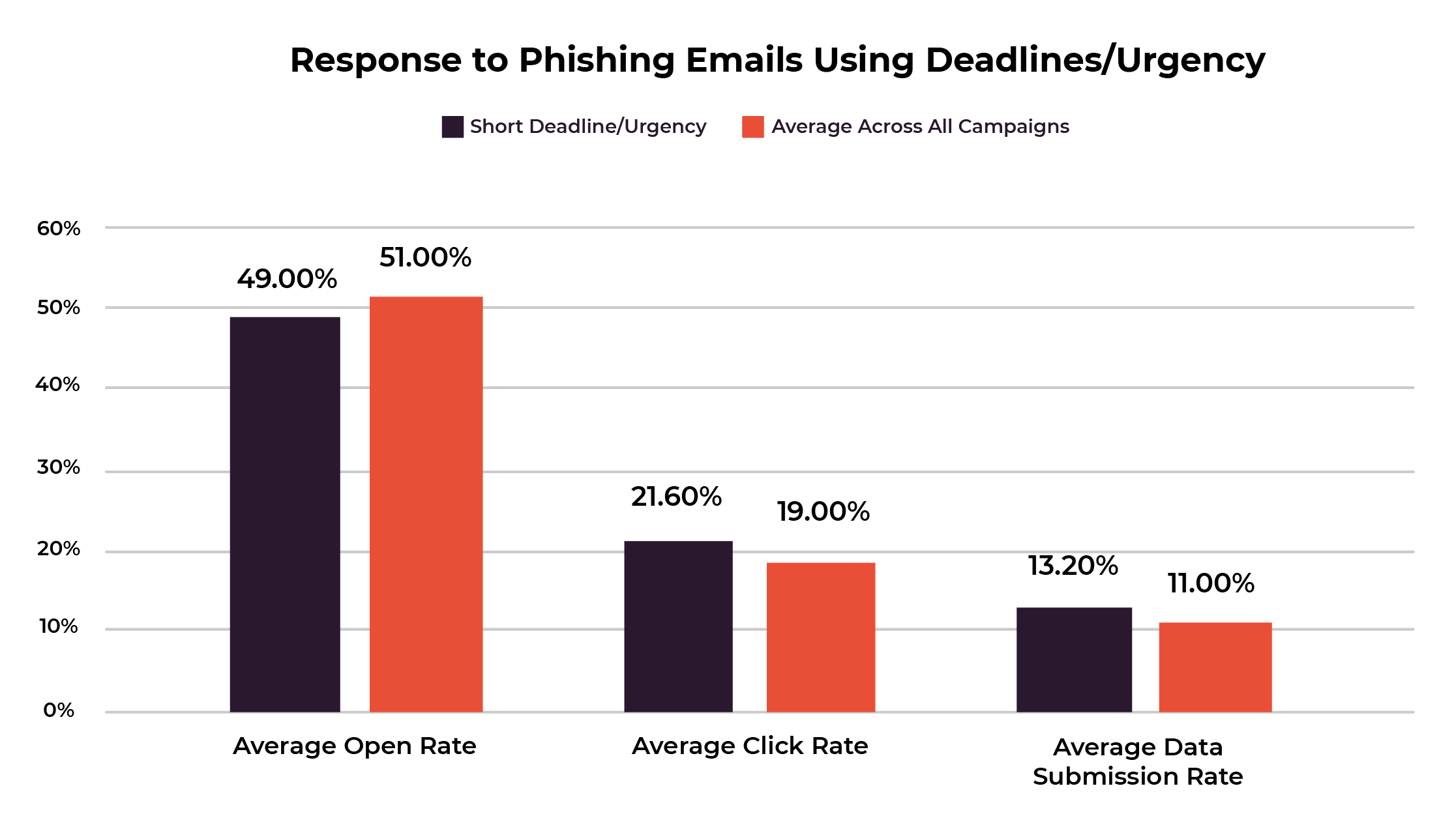

2. Den andra bästa tekniken för social ingenjörskonst: Tidsfrister och brådska

Den näst mest framgångsrika social ingenjörskonst-attacken var en kort tidsfrist och brådska. I de nätfiskekampanjer med en kort tidsfrist var det ett stort antal som klickade på länkar och skickade in sina uppgifter. Känslan av brådska fick 13 % av mottagarna att skicka in uppgifter och 22 % att klicka på länkar.

De flesta av de nätfiskemejl som vi utvärderar i den här studien innehöll en tidsfrist för att skapa en falsk känsla av brådska. Vi är vana vid deadlines på jobbet, ofta hjälper de oss att sätta förväntningar och prioritera våra uppgifter men de kommer också med en del stress. Dessa faktorer leder till att människor agerar snabbt utan att tänka, även med falska e-postmeddelanden som använder tidsfrister och brådska.

De flesta av de nätfiskemejl som vi utvärderar i den här studien innehöll en tidsfrist för att skapa en falsk känsla av brådska. Vi är vana vid deadlines på jobbet, ofta hjälper de oss att sätta förväntningar och prioritera våra uppgifter men de kommer också med en del stress. Dessa faktorer leder till att människor agerar snabbt utan att tänka, även med falska e-postmeddelanden som använder tidsfrister och brådska.

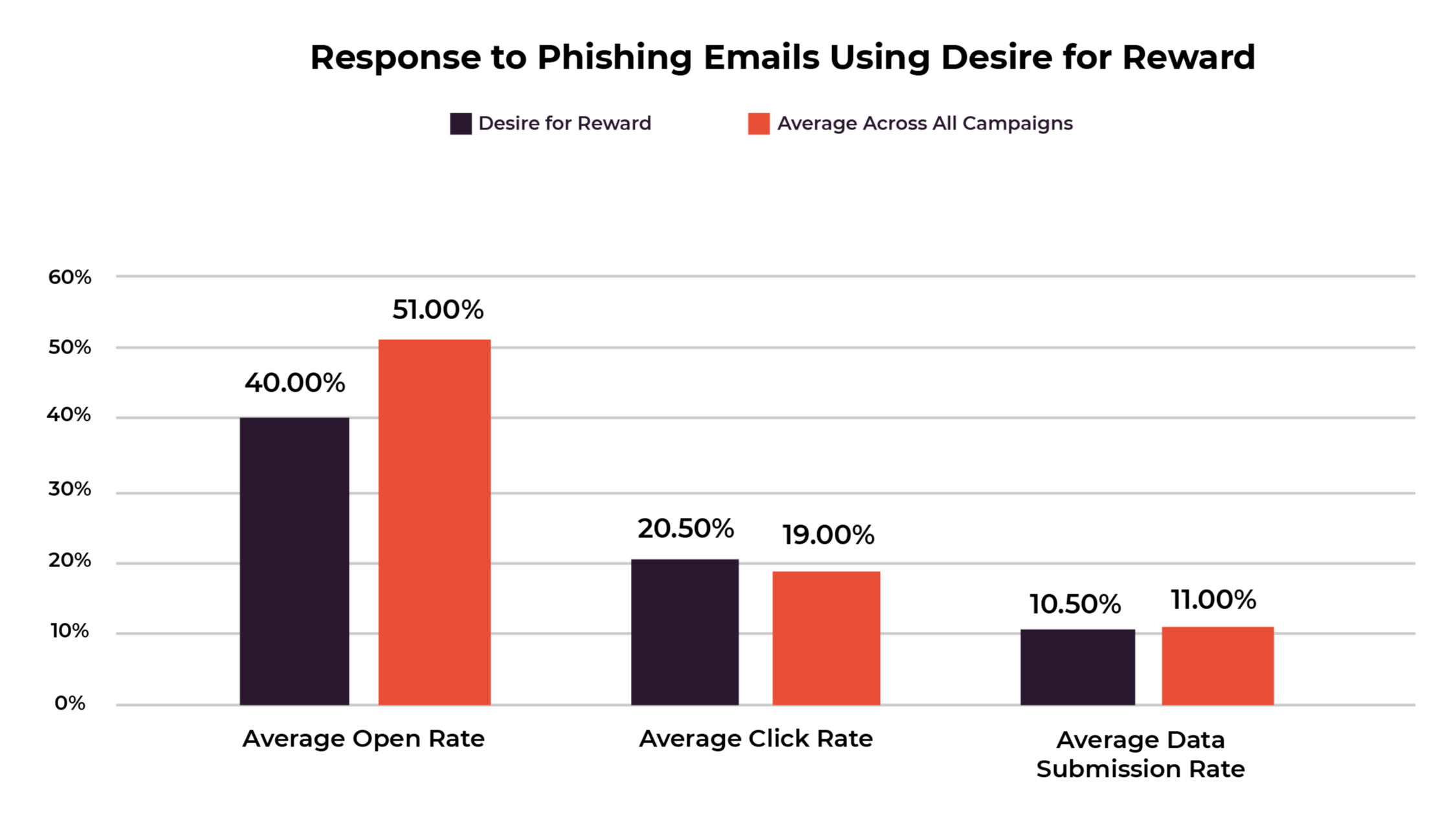

3. Den tredje bäst presterande sociala ingenjörstekniken: Önskan om gåvor, belöningar och förmåner

Du är förmodligen inte överraskad av att belöningar och gåvor är en av de mest framgångsrika teknikerna. Dessa e-postmeddelanden har ett högt antal som klickade på länkar (21%) och lämnade in uppgifter (11%).

Det mest framgångsrika nätfiskemejlet i denna kategori var en personaltävling. Den kampanjen fungerade särskilt bra eftersom den innehöll två metoder för social ingenjörskonst: företagets auktoritet och önskan om belöning. I det näst mest framgångsrika nätfiskemejlet i denna kategori, resulterade önskan om fördelar i att mottagarna loggade in på en extern webbplats och därmed delade med sig sitt företagslösenord.

Vad mer kan vi lära oss av våra phishing-data?

Nu när vi gått igenom de tre mest övertygande metoderna för nätfiske och social ingenjörskonst-attacker, låt oss titta på de andra trenderna i vår data. Vi kan se att människor tenderar att sänka garden när ett e-postmeddelande ser ut att komma från en intern avsändare. Det är därför viktigt att ha en sund skepsis mot e-post, oberoende vem avsändare är. Skillnaderna i hur stort antal som öppnat, klickat på länkar och lämnat in data visar oss att man kan undvika många misstag inom nätfiske om man känner till tecknen på ett nätfiskemejl och tänker sig för innan man klickar på länkar.

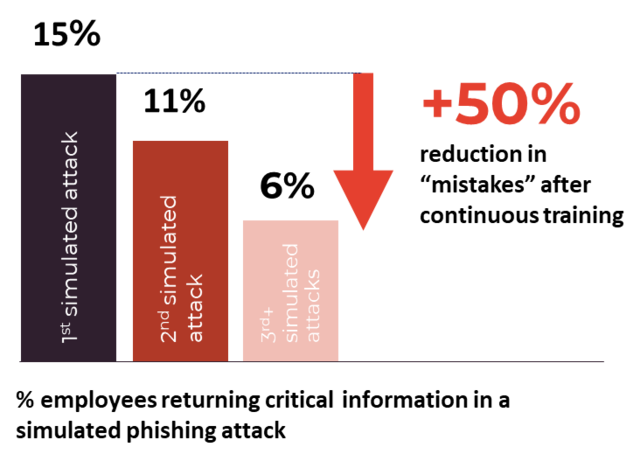

Data från en av våra andra studier visar att kännedom om nätfiske hjälper till att identifiera dem – med upp till 50 % färre misstag efter tre simulerade nätfiskeattacker.

Människor påverkas inte längre av nätfiskemeddelandets innehåll efter att ha klickat på en länk

I alla de 100 000 mejl vi skickat ut är det ingen större skillnad (ca. 8–10 %) mellan antalet personer som klickat på en länk utan att sedan lämna in sina uppgifter, och de som skickat in uppgifter. Skillnaden är ungefär densamma oavsett meddelandets innehåll och metod för social ingenjörsteknik. Det verkar som de flesta bestämmer sig innan de klickar på en länk om meddelandet är falskt eller inte.

Att vi inte längre påverkas av innehållet efter att vi klickat på en länk, gör att det är viktigt att vi känner till tecknen för nätfiske-e-post och kan identifiera dem som bedrägeri, så tidigt som möjligt. På så sätt minskar vi risken för att vi lämnar in våra uppgifter där vi inte borde.

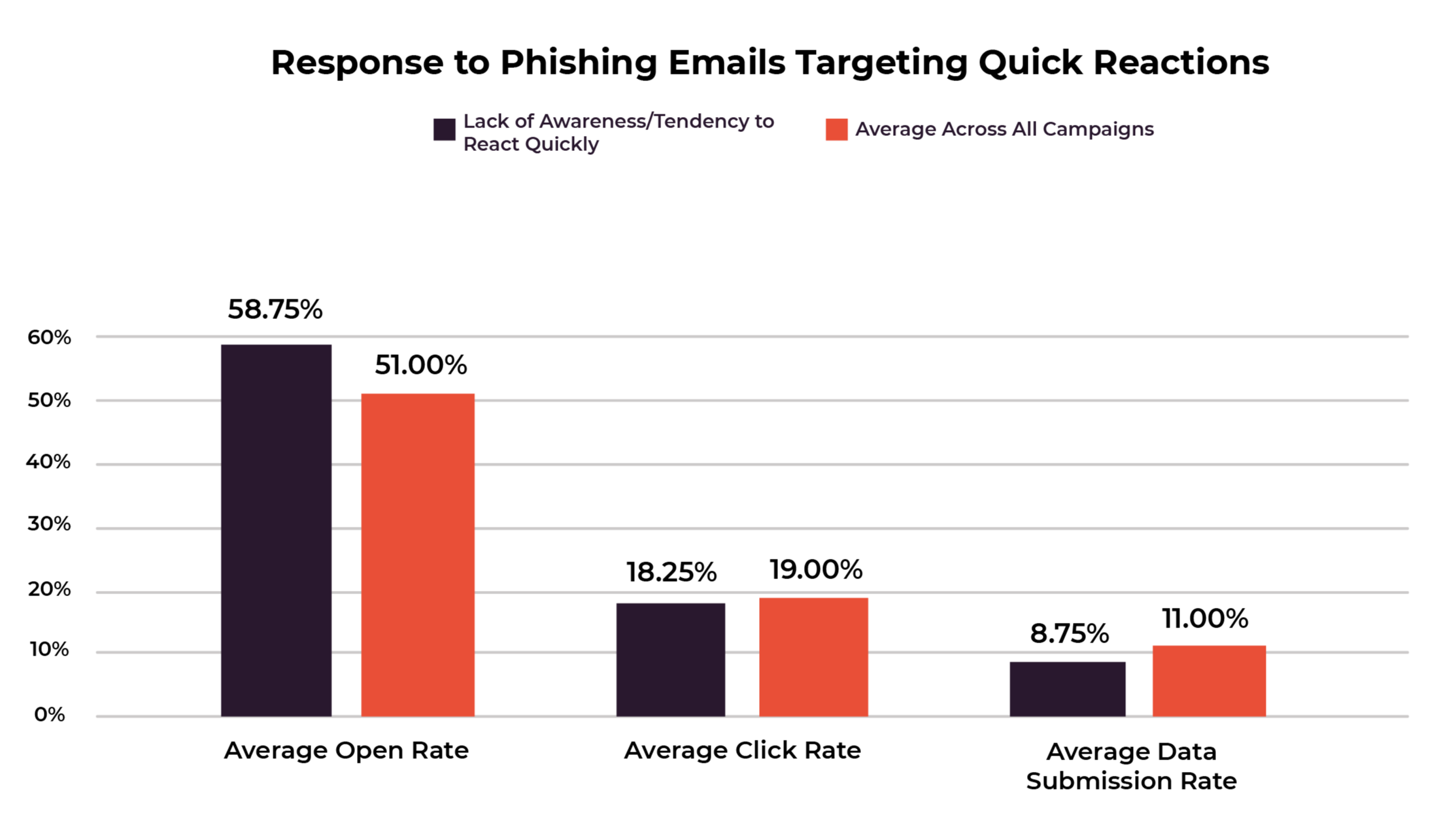

Initial brist på medvetenhet behöver inte alltid resultera i katastrof

De nätfiskekampanjer som utnyttjade människors tendens att reagera utan att tänka, öppnades av många mottagare, men betydligt färre klickade på länkar eller lämnade in sina uppgifter. Totalt var det 59 % som öppnade dessa nätfiskemeddelanden, (jämfört med den totala genomsnittliga öppningsfrekvensen på 51 %), men bara 9 % skickade in sina uppgifter.

Den stora skillnaden visar att phishing inte är en helt dyster historia, ibland öppnar människor ett e-postmeddelande utan att egentligen tänka på det, men sedan kickar deras detektivförmåga igång. De märker att något är fel och undviker att falla för hackerns trick.

Du kommer att se samma trend gällande externa avsändare.

De flesta är väl medvetna om nätfiskehot från externa avsändare

En nätfiskekampanj där anställda mottog en enkät, från ett externt företag, hade den största skillnadedn mellan antalet personer som öppnade e-postmeddelandet och de som lämnande in sina uppgifter. Även om kampanjen hade en av de högsta antalet öppningar (62 %), var det färre än genomsnittet (9 %), som lämnade in sina uppgifter.

Vi kan därför inte alltid skapa en fullständig bild av hur phishing fungerar, genom att bara titta på hur många som öppnat ett nätfiskemeddelande. Det som berättar mycket är skillnaden mellan hur många som öppnat meddelandet och de som lämnat in sina uppgifter. Skillnaden berättar för oss hur många som identifierade meddelandet som phishing, och ändrade kurs efter att ha öppnat det.

Kort sagt pekar pekar detta på hur viktigt det faktiskt är att känna till tecknen på ett nätfiskemejl.

Att känna till tecknen på nätfiske förhindrar allvarliga misstag

Vi kan se samma trend i skillnaden mellan antalet öppnade mejl och mängden inskickad data även i andra phishing-mejl. Till exempel hade vår nätfiskekampanj gällande ett nytt IT-system den högsta öppningsfrekvensen av alla kampanjer, 75 % öppnade detta e-postmeddelande (jämfört med den genomsnittliga öppningsfrekvensen på 51 %). Vilket tyder på att mottagarna såg något i mejlet som talade om för dem att det var en bluff och bara 9 % skickade in sina uppgifter, vilket var lägre än genomsnittet på 11 %.

Tecken på nätfiske i dethär e-postmeddelandet som kunde ha gett dem en ledtråd var bl.a.:

- Fel i avsändarens e-postadress och signatur

- En ovanlig URL visas när man håller muspekaren över länken

- Kort tidsfrist

- Ingen föregående varning

Som fynden från vår data visar kan kunskap om hur man upptäcker ett nätfiskemeddelande uppmuntra människor att tänka sig för innan de gör vad hackaren vill.

Du är välkommen att använda våra kostnadsfria affischer med teman inom cybersäkerhet och GDPR, som den ovan om tecken på ett nätfiskemejl.

Budbäraren är viktigare än ämnet

En annan trend, enligt vår data är att det inte nödvändigtvis är ämnet, utan budbäraren som har störst inverkan. Som vi såg är anställdas tendens att lita på företagets auktoritet den enklaste svagheten för en hackare att utnyttja. Så även om ett e-postmeddelande verkar falskt är vi mycket mer benägna att lita på det när det kommer från en "betrodd källa". T.ex. är vi mycket mer medvetna om meddelanden som utlovar gåvor och kommer från en slumpmässig extern avsändare, än gentemot samma typ av meddelande som ser ut att komma från en internavsändare. Det samma gäller för andra ämnen som t.ex. säkerhetsuppdateringar.

Eftersom det är lätt för bedragare att utnyttja företagets auktoritet är det viktigt att alla i företaget är medvetna om hackare som utger sig för att vara någon inom företaget, vilket är fallet med VD-bedrägerier.

Att förebygga nätfiske börjar med medvetenhet

Uppgifterna från våra nätfiskekampanjer visar att det är viktigt att vara medveten om tecknen på nätfiske, vanliga typer av nätfiske och de metoder för social ingenjörskonst som hackarna utnyttjar.

I genomsnitt skickar 10 % av de som mottagit våra nätfiskekampanjer in sina uppgifter eller vidtar den önskade åtgärden. Men det är inte så här det måste vara!

Hackare kommer alltid att försöka utnyttja mänskliga svagheter. Det bästa sättet att förhindra att de lyckas är att vara förberedd. Vi rekommenderar att du utbildar din organisation i att vara medveten om olika phishing- och säkerhetshot genom utbildning i säkerhetsmedvetenhet, och att du testar deras färdigheter med simulerade nätfiskekampanjer. Forskning bekräftar att utbildning fungerar, så det är värt att lägga dina resurser på! Vår data visar att människor gör över 60 % färre misstag efter att ha fått kontinuerlig utbildning i säkerhetsmedvetenhet och phishing.

Slutsatsen? Social ingenjörskonst fungerar, men det gör utbildning också.