Hur Man Skapar Riktlinjer För IT-Användning - Exempel Med Gratis Mall.

Att ha ett dokument med riktlinjer för IT-användning i din verksamhet kan bidra till att stärka er kultur i informationssäkerhet. Utöver en bättre säkerhetskultur, säkerställer dokumentet också att hela verksamheten har en enhetlig linje, och att alla vet hur de ska hantera sina digitala aktiviteter. Målet med riktlinjerna är att alla anställda i verksamheten känner sig säkra på vad de kan göra på sina arbetsdatorer, och vad de inte kan göra.

I detta blogginlägg kommer vi med hjälp av vår gratis mall guida dig genom ett exempel av hur IT- riktlinjer kan se ut. Vi kommer också diskutera vad du bör vara medveten om när du skriver riktlinjer för IT-användning för din verksamhet.

Innehåll

-

Riktlinjerna är ett första steg mot bättre IT-säkerhetsvanor

-

Riktlinjer för IT-användning stark grund för din cybersäkerhetskultur

Skillnaden mellan IT-säkerhetspolicy och riktlinjer för IT-användning

När du arbetar med cybersäkerhet i din organisation kan det vara mycket användbart att ha både en IT-säkerhetspolicy och Riktlinjer för IT-användning. Med en policy och flera riktlinjer ger du en tydlig uppsättning förväntningar, vilket kommer stärka din verksamhetens säkerhet genom att beskriva IT-säkerhetsmål, ansvarsområden och krav för anställda. För hjälp med att komma igång kan du använda våra gratis mallar för både IT-säkerhetspolicy och Riktlinjer för IT-användning.

Syftet med en IT-säkerhetspolicy är att ge en allmän uppsättning mål som verksamheten jobbar efter. Den betonar även att all personal är ansvarig för att upprätthålla IT-säkerheten i verksamheten. Eftersom det är en policy, är det ett mindre dokument med få sidor och ska ses som en skriftlig sammanfattning av ledningens ambitioner för IT-säkerhet inom verksamheten. Ovanstående länk kommer att ta dig till en gratis mall och guide för hur du skapar din egen IT-säkerhetspolicy.

Riktlinjer för IT-användning är ett mer omfattande dokument. Den innehåller regler och principer som alla anställda i organisationen måste följa. Medan IT-säkerhetspolicyn är mer allmän och strategisk är dessa riktlinjer mer konkreta och praktiska.

Medan IT-säkerhetspolicyn skapar strategiska mål, definierar riktlinjerna för IT-användning de specifika regler som ska följas. Faktiskt innehåller riktlinjerna det som varje enskild anställd ska följa under den dagliga arbetsrutinen. Riktlinjerna kan till exempel handla om längden på lösenord, säker internetanvändning, vad för information man har på sitt skrivbord, vad som gäller när man skickar personuppgifter på mejl eller privat användning av företagsutrustning, som bärbara datorer och smartphones.

Syftet med riktlinjerna är att skapa en ram som verksamhetens anställda ska arbeta inom. Därför är det viktigt att de är tydliga och lätta att förstå och följa för alla anställda.

Med välskrivna riktlinjer för IT-användning borde ingen i verksamheten någonsin fundera på om de bryter mot reglerna. Riktlinjerna bör vara väldigt tydliga om vad för förväntningar som finns, så att det är enkelt och säkert för alla att utföra sitt dagliga arbete. Eftersom för många regler kan vara överväldigande och i slutändan leda till en sämre IT-säkerhet, bör dokumentet dessutom vara kortfattat.

Eftersom varje verksamhet är unik rekommenderar vi att vår mall endast fungerar som ett exempel som du kan ta inspiration från för dina egna riktlinjer för IT-användning. Eftersom din organisation har sina egna unika behov och sammanhang är kanske bara några av de regler som vi nämner relevanta. Vi rekommenderar alltså att du tar det som är relevant för dig, lägger till egna riktlinjer och struntar i resten.

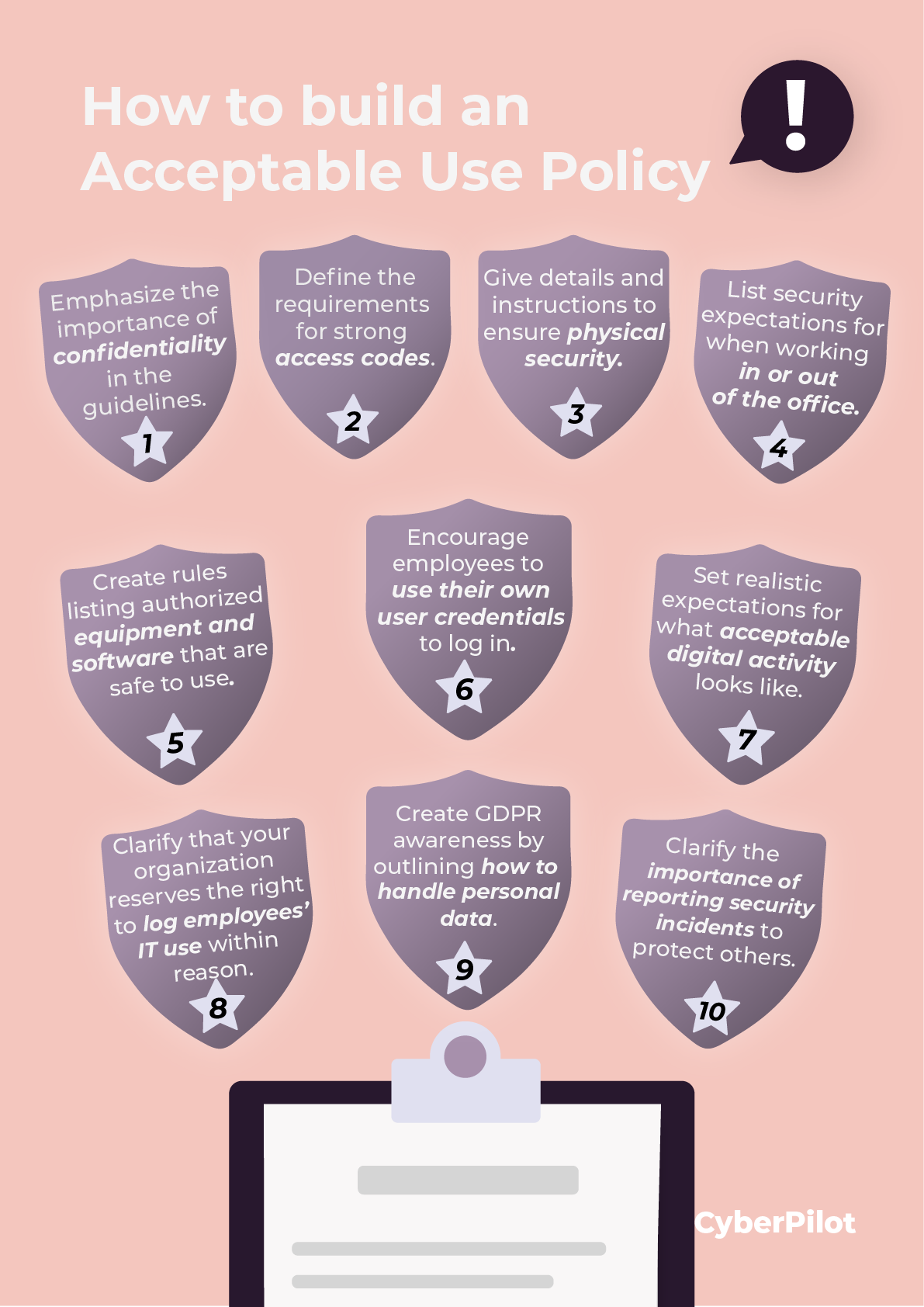

Mallen innehåller riktlinjer för följande IT-säkerhetsområden:

-

Ändamål

-

Sekretess

-

Åtkomstkoder (lösenord och PIN-koder)

-

Fysisk säkerhet

-

Hantering av utrustning och dokument utanför X-området

-

Utrustning och programvara

-

Användaridentitet

-

Digital aktivitet

-

Säkerhetsövervakning och loggning

-

Hantering av personuppgifter

-

Rapportering av säkerhetsincidenter

Därutöver innehåller mallen två huvudgripande sektioner:

- Ändamål

- Regler och Principer

Regler och principer täcker 10 av fokusområden för riktlinjerna i din verksamhet. Vi kommer att gå igenom varje punkt här under efter vi har diskuterat ändamål.

Först ger vi en syftesförklaring för att ange tonen och kommunicera målen för dokumentet med riktlinjer för IT-användning. Generellt förklarar detta avsnitt att dokumentet är en uppsättning riktlinjer som förväntas följas av all personal i organisationen. Vi ger ett exempel här:

“X (organisationens namn) fokuserar på att säkerställa tillgängligheten, sekretessen och integriteten för sina system och data. Därför måste alla anställda agera på ett ansvarsfullt, etiskt och juridiskt korrekt sätt. Alla Xs anställda konsulter och tillfälligt anställda är skyldiga att administrera kunskap med omsorg och omdöme, vare sig det är skriftligt, elektroniskt eller muntligt.

Därför måste hantering av uppgifter enligt Xs IT-säkerhetspolicy, samt följande regler och principer. För att säkerställa detta utbildas Xs personal kontinuerligt och görs medvetna om ämnen inom cybersäkerhet och GDPR genom kontinuerlig utbildning.”

I korthet innehåller ‘ändamål’ de grundläggande reglerna för IT-användning inom er organisation. Den bör uttryckligen beskriva förväntningarna vad gäller personalens kontinuerliga utbildning och kunskap.

Regler och principerna framhåller specifika regler som ska följas vid användning av IT-system inom din organisation. Här har vi lagt till 10 punkter som ni kan ta med, tillsammans med lite vägledande text.

Sekretess ingår normalt i anställnings- eller projektavtal, men det är ändå lämpligt att beskriva det i riktlinjerna för att betona dess betydelse. Den anger att organisationen förväntar sig sekretess från sina anställda när det gäller konfidentiell information, t.ex. kundinformation. Till exempel:

“Du måste hantera all information från X med diskretion och omsorg. Under inga omständigheter får du skaffa tillgång till eller använda information, system eller nätverk som inte är nödvändiga för ditt jobb. Dela inte konfidentiell information med kollegor, konsulter eller tillfälligt anställda som inte har ett arbetsspecifikt behov av denna information. Du får inte dela konfidentiell information med tredje part såvida det inte har ett tydligt affärssyfte. I arbetet med externa parter måste de ha undertecknat ett sekretessavtal.”

I detta avsnitt kan verksamheten ställa krav på användarnas åtkomstkoder. Du kan till exempel ange krav för längd, användning av siffror eller tecken. Ni kan även använda detta avsnitt för att avråda personal från att återanvända lösenord. Ett exempel kan se ut så här:

“Alla lösenord och PIN-koder är personliga. För att skapa ett starkt lösenord rekommenderar vi ett långt lösenord på minst 12 tecken med både stora och små bokstäver, siffror och specialtecken. När du lämnar din arbetsstation måste du logga ut eller låsa datorn. Lämna aldrig lösenord skrivna på anslagstavlor, papper eller lagrade på hårddisk/e-post.”

Vi har också skrivit ett blogginlägg med tips om hur du skapar starka lösenord som ditt team kan komma ihåg.

Avsnittet om fysisk säkerhet handlar om hantering av information som lagras på fysisk utrustning. Det ger också några bra metoder och tips om vad man ska vara medveten om i fysiska miljöer. Vi ger ett exempel här:

“Ditt skrivbord måste alltid vara fritt från konfidentiell information. Konfidentiell information måste placeras i låsta lådor, skåp eller liknande för att undvika att obehöriga får tillgång till den. Var också medveten om datorskärmens synlighet – du bör inte ha konfidentiell och känslig information öppen när det finns obehöriga bakom dig så att de kan se dina aktiviteter över din axel.”

Detta avsnitt ger rekommendationer om hur anställda bör hanterar utrustning och dokument när de är utanför verksamhetens lokaler, t.ex. när de arbetar på distans. Nyligen har allt fler företag blivit tvungna att definiera detta på ett konkret sätt, eftersom arbete hemifrån har blivit en nödvändighet.

Här kan du beskriva hur förväntningarna kan skilja sig beroende på om den anställde befinner sig fysiskt på plats på kontoret eller inte. Detta avsnitt fokuserar främst på att säkra din organisations IT-utrustning. Vi ger ett exempel här:

“Om du tar med dig IT-utrustning utanför Xs lokaler måste den skyddas med PIN eller lösenord som garanterar ett tillräcklig skydd mot användning av obehöriga personer. Vid flygresor måste mobil utrustning (dvs. bärbar dator och mobil enhet) och dokument alltid bäras som handbagage."

Numera använder vi molntjänster och programvara som man snabbt kan få tillgång till och ladda ner från internet. Därför är det viktigt att ha några allmänna regler för vilka typer av tjänster som kan användas och laddas ner, eftersom det kan vara oerhört svårt att kontrollera och hålla reda på allt som händer i ert team. Ett exempel:

“Alla IT-system, utrustning eller minneslagringsenheter måste godkännas av X och följa de standarder som företaget utfärdat. Anslut aldrig obehörig utrustning till arbetsstationer eller nätverk. Detta gäller även USB-minnen och smarta telefoner. Dessutom får du bara installera eller ladda ner program om du har fått tillåtelse att göra det.

Programvara och utrustning tillhör X och måste behandlas därefter. De får därför inte lånas ut till andra, inklusive familjen. För datahantering måste du använda Xs interna filserver. Användning av molnbaserade tjänster som Google Drive, Dropbox och webbaserad fildelning är endast tillåten om du tar emot data från externa parter. Det är inte tillåtet att ladda upp Xs data till obehöriga tjänster. Programvaran måste alltid användas enligt licensvillkoren som X anger.”

Användaridentitet handlar om användarnamn och lösenord som används för att logga in på organisationens IT-system. Flera användare kan till exempel dela användarinformation och använda varandras inloggningsuppgifter. Vi rekommenderar dock att du bara använder dina egna användaruppgifter så att du inte får problem till följd av andras handlingar. Vi ger ett exempel på riktlinjen här:

“Användarrättigheter måste respekteras, använd därför bara dina egna användaruppgifter för att logga in. Dela aldrig din användarinformation med andra, inklusive din arbetsgivare. Missbruk av uppgifter och digital aktivitet kan lämna digitala spår som har en negativ inverkan på X.”

Här kan du diskutera den bästa metoden för hantering- och begränsning av digital aktivitet på företagsägd utrustning. Det är viktigt att ställa upp realistiska förväntningar och några av dessa kan innefatta det vi normalt anser vara sunt förnuft. Det skulle exempelvis vara upprörande att förbjuda besök på vissa offentliga webbplatser eller att kolla ens privata e-post, men ni kan begränsa mängden av privat användning under arbetstid. Självklart ska olagliga webbplatser och aktiviteter förbjudas. Det är dock upp till din organisation att ange regler som ni anser ser till att ert team fortfarande har viss frihet, samtidigt som gränser bibehålls. Vi ger ett exempel här:

“Minimera den privata användningen av Internet och e-post på Xs utrustning. Spara personliga dokument i en mapp, lokalt på din dator, och märk den "Privat". Personuppgifter får inte skickas via e-post. Arbetsrelaterad korrespondens på Internet får under inga omständigheter ske genom anonymiserade kommunikationskanaler. Det är strängt förbjudet att använda Xs e-postkonton, datorer, surfplattor och mobiltelefoner för att titta på pornografiskt, rasistiskt, extremistiskt eller kriminellt innehåll. När du får ett e-post måste avsändarens e-postadress kontrolleras innan okända länkar och dokument öppnas.”

Den sista delen i det här exemplet kan hjälpa till att skydda din organisation från nätfiskeattacker, som är ett av de största säkerhetshoten som företag står inför idag.

Syftet med det här avsnittet är att kommunicera att ni som organisation kan logga och övervaka ert teams digitala aktiviteter av säkerhetsskäl. Det betyder inte nödvändigtvis att övervakning görs rutinmässigt. I det här avsnittet är det även viktigt att förmedla att ni respekterar integriteten hos ert team. Genom att uppmärksamma din personal på möjlig övervakning kan du uppmuntra dem att sköta sina digitala aktiviteter på ett vettigt sätt. Vi ger ett exempel här:

“X respekterar den enskilda medarbetarens integritet och följer lokala lagar och regler. Vi förbehåller oss dock rätten att logga IT-användning och under särskilda omständigheter kräva tillgång till en anställds e-post och filer.”

Rätt hantering av personuppgifter är en stor del av att efterleva GDPR. Normalt kräver efterlevnad av GDPR mer detaljerade processer än en uppsättning regler i ett dokument för IT-användning. Riktlinjerna är dock fortfarande ett ställe där anställda kan göras medvetna om vissa allmänna krav vid hantering av personuppgifter. Dessa riktlinjer säger inte så mycket om de processer som gör att ni efterlever GDPR, men de kan skapa medvetenhet om vikten av att hantera personuppgifter. Vi ger ett exempel här:

“På X är vi mycket noga med att ta väl hand om och skydda den personliga information som våra kunder, medlemmar, anställda och partners har anförtrott oss. Vi arbetar kontinuerligt för att utveckla och implementera säkra processer, som måste säkerställa laglig och säker behandling av personuppgifter.

Vi har inrättat följande grundläggande standarder för behandling av personuppgifter:

-

-

Anställda får endast tillgång till personuppgifter som är relevanta för deras arbete och funktion

-

Personuppgifter ska endast delas internt om det är relevant för mottagarens uppgift och funktion, exempelvis personuppgifter från en kund

-

E-mails som innehåller personuppgifter bör raderas så fort de relevanta uppgifterna har behandlats

-

Personuppgifter får inte sparas lokalt eller i inkorgen längre än nödvändigt. Använd istället ett av de system som är avsedda för detta i organisationen.

-

Både fysiska och digitala filer bör granskas regelbundet för att säkerställa att de inte innehåller personuppgifter som lagras längre än nödvändigt.”

-

Rätt hantering av uppgifter är en väldigt stor del av att din organisation fortsätter att efterleva GDPR. Därmed har vi skrivit en del blogginlägg som tar en djupare titt på olika aspekter av personuppgifter. Du kan till exempel läsa mer om olika typer av personuppgifter, vem som bör ha tillgång till personuppgifter och hur man säkert gör sig av med personuppgifter.

Den sista punkten finns för att illustrera vikten av att rapportera säkerhetsincidenter. Eftersom tydlig kommunikation är det enda sättet att varna och skydda de andra om händelsen, bör det krävas att personalen rapporterar säkerhetsincidenter som de observerar eller utsätts för. I det här avsnittet kan ni ge exempel på vad en säkerhetsincident kan innebära och till vem incidenterna ska rapporteras. Det viktiga är att ert team är medvetna om när man ska agera och vem man ska vända sig till. Vi ger ett exempel här:

“Om du misstänker en säkerhetsincidenter måste du omedelbart rapportera den till din närmaste chef och IT-avdelningen.”

Exempel på säkerhetsincidenter

-

Du har tagit emot ett misstänksamt e-mail

-

E-mail med personuppgifter har skickats till fel mottagare

-

Borttappad IT-utrustning

Det är vanligt att anställda blir skickade skadliga e-mail, såsom pharming, whaling och spjutfiskemejl. Därför är det viktigt att anställda vet hur man upptäcker ett nätfiskemejl. Ju snabbare din personal kan rapportera en incident, desto bättre kan din organisation ta till åtgärder.

Riktlinjerna för IT-användning gör det möjligt för ert team att enkelt kontrollera vad de kan eller inte kan göra. Det är dock viktigt att påpeka att det inte kan stanna vid denna insats; du kan inte bara skriva ner reglerna och förvänta dig att alla följer dem. Utöver riktlinjerna är det även viktigt att ditt team får kontinuerlig utbildning för att säkerställa att medvetenheten alltid finns.

Riktlinjerna för IT-användning ger en god grund för att skapa en stark kultur inom IT-säkerhet i din organisation. Det är viktigt att dina IT-säkerhetsdokument, inkluderat riktlinjer för IT-användning och IT-säkerhetspolicy, inte bara ligger och samlar damm. När du har skapat dem bör du kontinuerligt granskar och uppdaterar dem. Vi rekommenderar att du gör detta årligen. Dessutom bör du se till att arbeta aktivt med målen och riktlinjerna från de två dokumenten, så att IT-säkerhetskulturen i din organisation förblir stark.

Vi hoppas att du tyckte att mallen och guiden var användbar! Och om du fortfarande behöver skapa en IT-säkerhetspolicy för att komplettera dina riktlinjer för IT-användning, kan du enkelt ladda ner mallen till det här.

Du får inspiration, verktyg och berättelser om god cybersäkerhetspraxis direkt i din inkorg. Vårt nyhetsbrev skickas ut ungefär en gång i månaden.