So Erstellen Sie Eine IT-Nutzungsrichtlinie – Beispiel mit kostenloser Vorlage

IT-Nutzungsrichtlinien, zu Englisch Acceptable Use Policy (AUP), können dazu beitragen, die Informationssicherheit Ihres Unternehmens zu stärken. Einerseits wird damit eine gesunde Informationssicherheitskultur gefördert, andererseits sorgt man so dafür, dass die Mitarbeiter*innen des gesamten Unternehmens über einheitliche Kenntnisse verfügen, was die Handhabung ihrer digitalen Aktivitäten angeht. Ziel ist es, dass alle Mitglieder der Organisation genau wissen, was sie tun können und was nicht.

In diesem Blog werden wir Sie durch ein Muster einer IT-Nutzungsrichtlinie (AUP) führen. Dazu verwenden wir unsere AUP-Vorlage. Wir werden ebenfalls besprechen, worauf Sie beim Formulieren dieser Richtlinien für Ihr Unternehmen achten müssen.

Inhaltsverzeichnis

-

IT-Sicherheitsrichtlinie vs. IT-Nutzungsrichtlinien

-

IT-Nutzungsrichtlinien geben genaue Regeln vor

-

Wie die Vorlage zu verwenden ist

-

- Vertraulichkeit

-

Zugangscodes (Passwörter und PIN-Codes)

-

Physische Sicherheit

-

Umgang mit Geräten und Dokumenten außerhalb der Betriebsräumlichkeiten

-

Ausrüstung und Software

-

Nutzeridentität

-

Die Nutzung von E-Mail, Internet und SMS

-

Sicherheitsüberwachung und -protokollierung

-

Umgang mit personenbezogenen Daten

-

Sicherheitsvorfälle melden

-

Die Richtlinien in unserer Muster-IT-Nutzungsrichtlinie sind ein erster Schritt, um gute Gewohnheiten zu festigen

-

Eine IT-Nutzungsrichtlinie (AUP) ist ein starkes Fundament für Ihre Cybersicherheitskultur

IT-Sicherheitsrichtlinie vs. IT-Nutzungsrichtlinien

Wenn Sie mit Cybersicherheit arbeiten, kann es sehr nützlich sein, sowohl IT-Sicherheitsrichtlinien als auch IT-Nutzungsrichtlinien zu haben. Beide Dokumente ergänzen sich und stärken Ihre Sicherheit, indem sie IT-Sicherheitsziele, Verantwortungen und Anforderungen beschreiben. Sie können unsere Vorlagen für beide Richtlinien als Beispiel verwenden, der Ihnen den Einstieg erleichtern kann.

Der Zweck einer IT-Sicherheitsrichtlinie ist es, allgemeine Ziele festzulegen, die in Ihrem Unternehmen angestrebt werden. Darüber hinaus wird betont, dass alle Mitarbeiter*innen für die Aufrechterhaltung der Informationssicherheit des Unternehmens verantwortlich sind. Die Idee ist ein kurzes Dokument, das aus nur wenigen Seiten besteht und das als eine Art Management-Memo anzusehen ist, in dem die Zielsetzungen für die IT-Sicherheitsmaßnahmen des Unternehmens stehen. Der obere Link führt Sie zu einer kostenlosen Vorlage und einer Anleitung zur Erstellung einer IT-Sicherheitsrichtlinie.

IT-Nutzungsrichtlinien, auch Acceptable Use Policy (AUP), sind umfangreicher und enthalten Regeln und Richtlinien, denen der gesamte Betrieb folgen muss. Eine IT-Sicherheitsrichtlinie ist allgemein gehalten und hat strategischen Charakter, IT-Nutzungsrichtlinien für Sicherheit wiederum sind konkret und umsetzbar.

Während eine IT-Sicherheitsrichtlinie ein breiteres strategisches Ziel vorgibt, legen IT-Nutzungsrichtlinien spezifische Regeln fest, die befolgt werden müssen. Grundsätzlich sind dies Punkte, die in die alltäglichen Arbeitsroutinen eingebaut werden sollten. Beispielsweise kann es Richtlinien dazu geben, wie lang Passwörter sein sollten, wie Schreibtische organisiert sein müssen, sichere WLAN Nutzung oder wie Geräte wie Laptops oder Smartphones privat genutzt werden dürfen.

Der Zweck besteht darin, den Rahmen vorzugeben, innerhalb dessen die Mitarbeiter*innen eines Unternehmens sich bewegen können. Die AUP sollte allen Mitarbeiter*innen Klarheit verschaffen, damit die Richtlinien ebenso leicht zu verstehen wie zu befolgen sein.

Sie werden dann wissen, dass Ihre AUP erfolgreich ist, wenn niemand in der Organisation mit sich diskutiert, ob das was sie tun gegen die Regeln verstößt oder nicht. Die Anforderungen der Richtlinien sollten klar genug sein, damit Mitarbeiter*innen in der Lage sind, auf einfache und sichere Weise durch den Arbeitsalltag zu manövrieren. Das Dokument soll übersichtlich sein, denn zu viele Regeln können zu einer schlechteren Informationssicherheit führen.

Da jede Organisation unterschiedlich ist, empfehlen wir Ihnen, unsere AUP-Vorlage vielmehr als Inspiration zu verwenden. Ihre Organisation hat eigene Bedürfnisse und Rahmenbedingungen, weshalb es empfehlenswert ist, nur relevante Abschnitte zu übernehmen.

Die AUP-Vorlage enthält Richtlinien zu den folgenden Themen:

-

Absichtserklärung

-

Vertraulichkeit

-

Zugangscodes (Passwörter und PIN-Codes)

-

Physische Sicherheit

-

Wie außerhalb der Betriebsräumlichkeiten mit Geräten und Dateien umzugehen ist

-

Geräte und Software

-

Nutzerinformationen

-

Digitale Aktivitäten

-

Sicherheitsüberwachung und -protokollierung

-

Wie mit persönlichen Daten umzugehen ist

-

Sicherheitsvorfälle melden

Zusätzlich enthält die AUP-Vorlage zwei Hauptteile:

- Absichtserklärung

- Regeln und Prinzipien

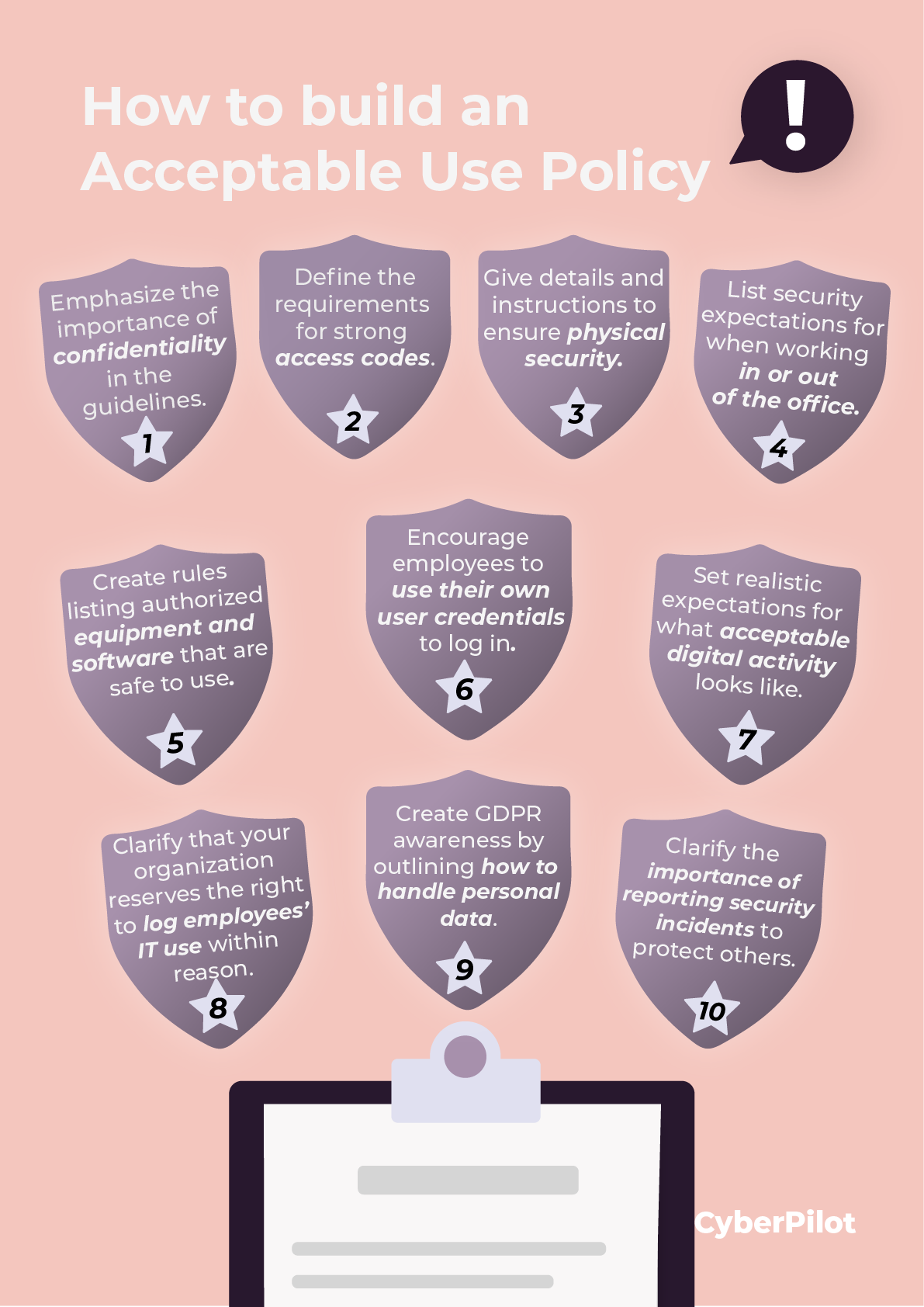

Die Richtlinien und Grundsätze fokussieren sich auf 10 Schwerpunktbereiche für die Regeln in Ihrer Organisation. Wir werden im Folgenden auf jeden Punkt eingehen, nachdem wir die Absichtserklärung vorgestellt haben.

Zunächst legen wir eine Absichtserklärung ab. Sie gibt den Ton an und formuliert die Ziele der IT-Nutzungsrichtlinien deutlich. Im Allgemeinen sollte dieses Dokument eine Sammlung von Regeln aufstellen, welche von allen Mitarbeiter*innen des Unternehmens befolgt wird. Hier ein Beispiel:

“X (Name des Unternehmens) gewährleistet, dass Systeme und Daten verfügbar sind und gleichzeitig vertraulich bleiben und ihre Integrität gewahrt wird. Alle Mitarbeiter*innen müssen verantwortungsbewusst, ethisch und rechtmäßig handeln. Alle X-Mitarbeite*innen, -Berater*innen und -Zeitarbeitskräfte müssen sorgfältig und diskret mit Kenntnissen umgehen, sei es im Schriftlichen, Elektronischen oder Mündlichen.

Daten und Kenntnisse müssen daher gemäß dem IT-Sicherheitsrichtlinie von X sowie gemäß den aufgeführten Richtlinien und Prinzipien gehandhabt werden. Um dies zu gewährleisten, werden die Mitarbeiter*innen von X immer wieder weitergebildet und durch diese kontinuierlichen Schulungen auf Themen der Internetsicherheit und der DSGVO (Datenschutz Grundverordnung) aufmerksam gemacht.”

Kurz gesagt, die Absichtserklärung legt die Grundregeln dafür fest, wie IT-Systeme in Ihrem Unternehmen eingesetzt werden. Es sollte deutlich ausgedrückt werden, dass von den Mitarbeiter*innen erwartet wird, sich kontinuierlich weiterzubilden und über Wissenswertes auf dem Laufenden zu bleiben. Ein Unternehmen könnte hierbei besonders von digitalem Awarenes-Training profitieren.

Die Regeln und Prinzipien verdeutlichen spezifische Richtlinien, die bei der Verwendung von IT-Systemen in Ihrem Unternehmen zu beachten sind. Hier führen wir zehn Punkte an, die Sie in einen Leitfaden aufnehmen können.

Vertraulichkeit ist zwar normalerweise in Arbeits- oder Projektverträge integriert, trotzdem kann es nützlich sein, ihre Bedeutung zusätzlich in einem Leitfaden hervorzuheben. Dadurch wird betont, dass das Unternehmen von Ihren eigenen Mitarbeiter*innen vertraulichen Umgang mit relevanten Informationen, z. B. privaten Kundendaten, erwartet. Wir geben ein Beispiel:

“Alle Informationen von X müssen von Ihnen mit Diskretion und Sorgfalt behandelt werden. Unter keinen Umständen dürfen Sie auf Informationen, Systeme oder Netzwerke zugreifen oder diese verwenden, wenn sie für Ihre Arbeit nicht erforderlich sind. Geben Sie keine vertraulichen Informationen an Kolleg*innen, Berater*innen oder Zeitarbeitskräfte weiter, wenn diese die Informationen nicht für ihre jeweilige Aufgabe benötigen. Sie dürfen vertrauliche Informationen nur dann an Dritte weiterleiten, wenn ein eindeutiger geschäftlicher Zweck vorliegt. Bei der Arbeit mit externen Parteien müssen diese eine Vertraulichkeitserklärung unterzeichnet haben."

In diesem Abschnitt kann Ihr Unternehmen Anforderungen festlegen, was Zugangscodes für Nutzer*innen angeht. Beispielsweise können Sie Bestimmungen über die Länge machen und Nutzer*innen verpflichten, Ziffern oder Sonderzeichen zu verwenden. Sie können diesen Abschnitt auch verwenden, um Mitarbeiter*innen davon abzuraten, Passwörter mehr als einmal zu verwenden. Wir geben das folgende Beispiel:

“Alle Passwörter und PIN-Codes sind individuell. Um ein sicheres Passwort zu erstellen, empfehlen wir ein langes Wort mit mindestens zwölf Zeichen, das sowohl Groß- als auch Kleinbuchstaben, Zahlen und Sonderzeichen enthält. Wenn Sie Ihre Workstation verlassen, müssen Sie sich abmelden oder das Gerät sperren. Hinterlassen Sie niemals Passwörter auf schwarzen Brettern oder Papier und lassen Sie sie nicht auf Festplatten / E-Mail gespeichert.”

Wir haben außerdem einen Blog-Beitrag mit Tipps geschrieben, wie man starke und einprägsame Passwörter erstellt, falls dies für Sie nützlich ist.

Der Abschnitt über die physische Sicherheit betrifft den Umgang mit Informationen, die auf physischen Geräten gespeichert sind. Hier werden auch ein paar bewährte Methoden genannt und Hinweise dazu gegeben, was besonders zu beachten sind. Zum Beispiel:

“Bitte vergewissern Sie sich, dass Ihr Schreibtisch aufgeräumt ist und keine wichtigen Dokumente sichtbar sind, wenn Sie sie nicht gerade verwenden. Vertrauliche Informationen müssen in verschlossenen Schubladen, Schränken oder Ähnlichem aufbewahrt werden, damit Unbefugte keinen Zugriff darauf erhalten. Beachten Sie außerdem, dass Ihr PC-Bildschirm für andere sichtbar ist. Sie sollten keine vertraulichen und sensiblen Daten öffnen, wenn sich nicht autorisierte Personen hinter Ihnen befinden, die Ihre Aktivitäten über Ihre Schulter mitverfolgen könnten.”

Dieser Abschnitt soll Mitarbeiter*innen mitteilen, wie sie mit Geräten und Dateien außerhalb der Räumlichkeiten Ihres Unternehmens / Ihrer Organisation, z. B. beim Homeoffice umgehen sollten. Immer mehr Unternehmen mussten diese Details in letzter Zeit konkret definieren, da die Arbeit von zu Hause aus zu einer Notwendigkeit geworden ist.

Hier können Sie detaillieren, wie sich die Erwartungen für Homeoffice von denen für die Arbeit vor Ort im Büro eventuell unterscheiden. Dieser Abschnitt konzentriert sich hauptsächlich darauf, wie die IT-Ausrüstung Ihres Unternehmens sicher gemacht werden kann. Hier ein Beispiel:

“Wenn IT-Geräte außerhalb der Räumlichkeiten von X gebracht werden, müssen Sie sie mit einem PIN-Code oder einem Passwort sichern, die ein ausreichendes Maß an Sicherheit gegen den Zugriff unbefugter Personen gewährleisten. Während eines Fluges müssen mobile Geräte (d. h. Laptop und Smartphone) sowie Dokumente immer im Handgepäck mitgeführt werden."

Heutzutage verwenden wir Cloud-Dienste und -Software, auf die man schnell zugreifen und aus dem Internet herunterladen kann. Daher ist es wichtig, einige allgemeine Regeln festzulegen, was die Verwendung und das Herunterladen von Diensten angeht, denn teilweise ist es unglaublich schwierig, die Aktivitäten seiner Teams zu kontrollieren und zu verfolgen. Wir geben hier ein Beispiel:

“Alle IT-Systeme, Ausrüstung oder Speichergeräte müssen von X genehmigt werden und den von uns festgelegten Unternehmensstandards entsprechen. Schließen Sie nicht autorisierte Geräte niemals an Ihre Workstation oder Netzwerke an. Dies gilt auch für USB-Sticks und Smartphones. Darüber hinaus dürfen Sie Programme nur installieren oder herunterladen, wenn Sie dazu berechtigt sind. Software und Geräte sind Eigentum von X und müssen entsprechend behandelt werden. Daher dürfen Sie sie nicht an andere verleihen, auch nicht an Familienangehörige. Für die Datenverarbeitung müssen Sie den internen Datenserver von X verwenden. Die Verwendung von Cloud-basierten Diensten wie Google Drive, Dropbox und webbasiertem File-Sharing ist nur erlaubt, wenn Daten von externen Parteien empfangen werden. Es ist nicht gestattet, die Daten von X auf nicht autorisierte Dienste hochzuladen. Die Software muss immer gemäß den von X angegebenen Lizenzbedingungen verwendet werden.”

6. Nutzeridentität

Nutzerinformationen beziehen sich auf Nutzernamen und Passwörter, die zum Anmelden bei den IT-Systemen des Unternehmens verwendet werden. Beispielsweise wäre es denkbar, dass mehrere Nutzer*innen Nutzerinformationen gemeinsam verwenden und jeweils dieselben Anmeldedaten gebrauchen. Wir empfehlen jedoch, dass jeder seine eigenen Nutzeranmeldeinformationen einrichtet, damit niemand aufgrund von Handlungen anderer in Schwierigkeiten gerät. Wir geben hier ein Beispiel für diese Richtlinie:

“Nutzerrechte müssen respektiert werden. Verwenden Sie daher nur Ihre eigenen Nutzerinformationen, wenn Sie sich anmelden. Teilen Sie Ihre Nutzerinformationen niemals anderen mit, auch nicht Ihrem Arbeitgeber. Der Missbrauch von Anmeldeinformationen und digitalen Aktivitäten kann digitale Spuren hinterlassen, die sich negativ auf X auswirken.”

Hier können Sie bewährte Verfahren und Einschränkungen digitaler Aktivitäten auf firmeneigenen Geräten diskutieren. Es ist wichtig, realistische Erwartungen zu setzen. Einige davon können dem entsprechen, was wir gemeinhin als gesunden Menschenverstand bezeichnen. Wenn Sie zum Beispiel den Besuch bestimmter öffentlicher Websites oder das Abrufen privater E-Mails verbieten, könnte das empören. Sie können aber den privaten Gebrauch während der Arbeitszeit begrenzen. Es ist selbstverständlich, dass illegale Websites und Aktivitäten verboten werden sollten. Es liegt jedoch in Ihrem Ermessen, Regeln so festzulegen, dass Ihr Team noch einige Freiheiten hat, an einer bestimmten Stelle aber Grenzen gezogen werden. Wir geben hier ein Beispiel:

“Minimieren Sie bitte jeglichen privaten Gebrauch des Internets und Ihres persönlichen E-Mail-Kontos auf den Geräten von X. Speichern Sie persönliche Dokumente lokal in einem Ordner auf Ihrem Computer und kennzeichnen Sie sie als ‚privat‘. Personenbezogene Daten dürfen nicht per E-Mail versandt werden. Es ist strengstens untersagt, die E-Mail-Konten, Computer, Tablets und Mobiltelefone von X zu verwenden, um pornografische, rassistische, extremistische oder kriminelle Inhalte anzuzeigen. Bei empfangenen E-Mails muss die E-Mail-Adresse des Absenders immer überprüft werden, bevor man unbekannte Links und Dokumente öffnet.”

8. Sicherheitsüberwachung und -protokollierung

Dieser Abschnitt soll vermitteln, dass Sie als Organisation die digitalen Aktivitäten Ihres Teams zu Sicherheitszwecken protokollieren und überwachen können. Dabei soll jedoch betont werden, dass Sie trotz dessen die Privatsphäre Ihres Teams respektieren. Indem Sie Ihre Mitarbeiter*innen auf eine mögliche Überwachung aufmerksam machen, können Sie sie ermutigen, ihre digitalen Aktivitäten in angemessenem Rahmen durchzuführen. Wir geben hier ein Beispiel:

“X respektiert die Privatsphäre der einzelnen Mitarbeiter und hält sich an örtliche Gesetze und Vorschriften. Wir behalten uns jedoch das Recht vor, die IT-Nutzung unseres Teams zu protokollieren und unter bestimmten Umständen den Zugriff auf die E-Mails und Dateien einzelner Mitarbeiter zu verlangen.”

Der angemessene Umgang mit personenbezogenen Daten ist Teil der zu erfüllenden Aufgaben, wenn ein Unternehmen DSGVO-konform sein will.. Normalerweise sind für die Einhaltung der DSGVO aufwendigere Prozesse nötig als nur eine Reihe von Regeln, die in einem Dokument zur IT-Nutzung zusammengefasst werden können. Solche Richtlinien bieten trotzdem eine gute Möglichkeit, um Mitarbeiter*innen auf ein paar der allgemeinen Anforderungen, die den Umgang mit personenbezogenen Daten betreffen, aufmerksam zu machen. Diese Anforderungen sagen nicht viel über die zu ihrer Erfüllung notwendigen Prozesse aus, sie können jedoch Bewusstsein für die Bedeutung eines vorsichtigen Umgangs mit personenbezogenen Daten schaffen. Ein Beispiel:

“Bei X achten wir sehr darauf, gut mit den persönlichen Daten, die uns unsere Kunden, Mitglieder, Mitarbeiter*innen und Partner anvertraut haben, umzugehen und sie zu schützen. Wir arbeiten kontinuierlich an der Entwicklung und Implementierung sicherer Prozesse, durch die gewährleistet wird, dass personenbezogene Daten auf rechtmäßige und sichere Art verarbeitet werden.

Für die Verarbeitung personenbezogener Daten haben wir die folgenden grundlegenden Standards festgelegt:

-

Mitarbeiter*innen dürfen nur auf personenbezogene Daten zugreifen, die für ihre Arbeit und Funktion relevant sind.

-

Personenbezogene Daten (zum Beispiel die eines Kunden) sollten nur dann intern weitergegeben werden, wenn sie für die Aufgabe und Funktion des Empfängers relevant sind.

-

E-Mails mit personenbezogenen Daten sollten gelöscht werden, sobald die entsprechenden Daten verarbeitet wurden.

-

Personenbezogene Daten dürfen nicht länger als nötig lokal oder im Posteingang gespeichert werden. Verwenden Sie stattdessen eines der vom Unternehmen dafür vorgesehenen Systeme.

-

Sowohl physische Unterlagen als auch digitale Dateien sollten regelmäßig überprüft werden, um sicherzustellen, dass sie keine personenbezogenen Daten enthalten, die länger als nötig gespeichert sind.”

10. Sicherheitsvorfälle melden

Der letzte Punkt soll veranschaulichen, wie wichtig es ist, Sicherheitsvorfälle zu melden. Da klare Kommunikation die einzige Möglichkeit ist, andere vor einem Vorfall zu warnen und zu schützen, sollte das Personal verpflichtet sein, Sicherheitsvorfälle zu melden, die es beobachtet oder denen es ausgesetzt ist. In diesem Abschnitt können Sie Beispiele dafür geben, was ein Sicherheitsvorfall bedeuten könnte und an wen er gemeldet werden sollte. Wichtig ist, dass Ihr Team weiß, wann es handeln und wen es einbeziehen muss. Wir geben hier ein Beispiel:

“Wenn Sie vermuten, dass ein Sicherheitsvorfall vorliegt, müssen Sie dies sofort Ihrem direkten Vorgesetzten und der IT-Abteilung melden.”

Beispiele von Sicherheitsvorfällen:

-

Sie haben eine verdächtige E-Mail erhalten

-

E-Mails mit persönlichen Daten wurden an den falschen Empfänger gesendet

-

IT-Ausrüstung ist verloren gegangen

Es ist üblich für Mitarbeiter*innen verdächtige E-Mails zu erhalten, wie zum Beispiel Pharming, Whaling oder Spear-Phishing E-Mails. Deshalb ist es wichtig, dass Ihre Mitarbeiter*innen wissen, wie man eine Phishing-Mail erkennt. Je schneller ihre Mitarbeiter*innen einen Vorfall melden können, desto besser kann ihre Organisation darauf reagieren.

Die Richtlinien in unserer Muster-IT-Nutzungsrichtlinie sind ein erster Schritt, um gute Gewohnheiten zu festigen

Die AUP-Richtlinien ermöglichen es Ihren Teammitgliedern, auf einfache Weise zu überprüfen, was sie tun können oder nicht. Es ist jedoch wichtig darauf hinzuweisen, dass solche Bemühungen allein nicht genug sind. Sie können nicht einfach Regeln aufschreiben und erwarten, dass alle sich daranhalten. Zusätzlich zu der Richtlinie, muss Ihr Team kontinuierlich geschult werden, damit die Teammitglieder sich immer des Gewichts potenzieller Sicherheitsvorfälle bewusst sind.

Die IT-Nutzungsrichtlinien bilden eine gute Grundlage, auf der Sie eine starke Informationssicherheitskultur in Ihrer Organisation aufbauen können. Es ist wichtig, dass Ihre Sicherheitsdokumente, wie die IT-Nutzungsrichtlinie und IT-Sicherheitsrichtlinie, nachdem Sie sie ausgefüllt haben, nicht nur herumliegen und verstauben, sondern dass Sie sie immer wieder überprüfen und aktualisieren. Wir empfehlen Ihnen, dies einmal im Jahr zu tun. Darüber hinaus muss aktiv mit den Zielen und Richtlinien aus beiden Dokumenten gearbeitet werden, damit Sie eine gesunde Informationssicherheitskultur in Ihrem Unternehmen durchsetzen können.

Wir hoffen, unsere Vorlage und Anleitung waren für Sie hilfreich! Und wenn Sie noch eine IT-Sicherheitsrichtlinie erstellen müssen, um Ihre IT-Nutzungsrichtlinie zu unterstützen, können Sie dafür auch unsere Vorlage herunterladen.

Sie erhalten Inspiration, Tools und Geschichten über gute Cybersicherheitspraktiken direkt in Ihrem Posteingang. Unser Newsletter wird ungefähr einmal im Monat verschickt.